Tor vs. VPN: qual é mais seguro e privado em 2026?

Conforme o mundo digital evolui, a privacidade e o anonimato online ganham prioridade em nossa mente. Queremos garantir que nossas informações pessoais e atividades online permaneçam privadas e longe das mãos de corporações, governos e cibercriminosos.

Quando se trata de segurança online, as VPNs e o Tor são as ferramentas mais poderosas que você pode usar. Embora sejam semelhantes em muitas formas, suas diferenças os tornam úteis em situações bastante diferentes – e é essencial à sua segurança e privacidade que você faça a escolha certa para suas necessidades individuais.

Abaixo, discutiremos as diferenças entre o Tor e as VPNs, o que eles fazem e como funcionam. Além disso, analisaremos as diferentes maneiras pelas quais você pode usá-los para ajudar a decidir se o Tor ou uma VPN é a melhor solução para seu caso.

Índice

- Sobre as VPNs

- Sobre o Tor

- Qual a melhor solução de privacidade online: Tor ou VPN?

- Tabela comparativa: VPN vs. Tor

- VPN+Tor: uma combinação de sucesso

- Resumo

Sobre as VPNs

O que são VPNs e o que elas fazem?

Uma rede virtual privada (VPN) conecta seu dispositivo a um servidor remoto em um país de sua preferência através de um túnel seguro. Esse procedimento oculta seu endereço IP, causando a impressão de que você está acessando a internet a partir da localização do servidor remoto, em vez da sua localização atual.

Quando combinado com criptografia, este método oferece uma solução otimizada para seu anonimato online – o que significa que espiões não podem ver o que você está visualizando ou a localização a partir de onde você está fazendo a visualização. Além disso, ele evita que sites como Google e Facebook usem sua atividade de navegação para segmentar anúncios de acordo com seus interesses.

O que é criptografia e o que ela pode fazer por você?

As VPNs usam criptografia de grau militar para proteger suas informações pessoais. Pense nisso como trancar seus dados em um cofre impenetrável – somente aqueles que souberem a senha poderão abrir o cofre e visualizar seu conteúdo, e ele não pode ser arrombado.

Os invasores podem teoricamente remover a criptografia AES de 256 bits através do uso de ataque de força bruta, mas ele exigiria 50 supercomputadores verificando 1018 chaves AES por segundo durante aproximadamente 3×1051 anos para decifrar uma única unidade de dado criptografado – portanto, não se trata de algo com o qual precisamos nos preocupar atualmente.

Se um hacker ou agente de monitoramento governamental interceptar seus dados conforme estes são transmitidos pela rede, eles não conseguiriam fazer sua leitura. Os dados simplesmente seriam incompreensíveis.

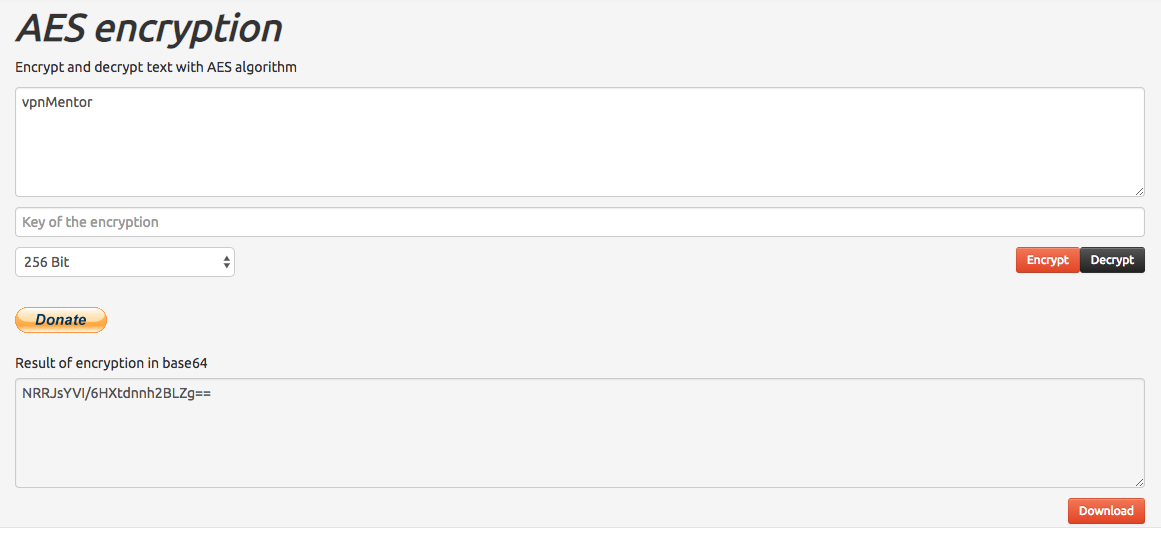

Para testar isso, usei um gerador de criptografia AES para criptografar a frase “vpnMentor”. Sem a criptografia, você pode claramente ver a frase “vpnMentor”, mas, quando ela está criptografada, tudo o que você consegue ver é isto: ‘NRRJsYVI/6HXtdnnh2BLZg==’

Esses são os tipos de recursos de segurança que mantêm jornalistas e ativistas protegidos durante o uso da comunicação digital em meio a climas políticos conturbados. Porém, as VPNs não servem apenas para pessoas em situações de perigo – elas são a chave para o anonimato e a segurança de todo cidadão online.

É possível usar uma VPN se:

- Você estiver preocupado com suas informações privadas, como dados bancários online, caindo em mãos erradas.

- Você valoriza seu anonimato online.

- Você faz download ou seed de torrents em uma região onde o torrenting está banido.

- Você vive em um país onde há censura online ou monitoramento governamental intenso.

- Você não quer que as empresas monitorem seus hábitos de navegação para segmentá-lo com anúncios.

- Você precisa acessar uma rede de negócios durante uma viagem.

- Você deseja contornar um firewall de rede ou evitar que administradores de rede monitorem sua atividade de navegação.

- Você usa Wi-Fi público e quer manter seu computador protegido.

- Você gosta do Netflix e outros sites de streaming, e deseja desbloquear seus catálogos completos em outras regiões.

- Você acredita em seu direito à liberdade online.

Vantagens de usar uma VPN

Criptografia de ponta a ponta: as VPNs criptografam todos os dados transmitidos através da sua conexão.

Velocidade: uma VPN costuma deixar sua conexão mais lenta (com uma VPN de qualidade, essa diferença será quase imperceptível) – entretanto, se você está sofrendo com seu provedor limitando sua banda ou com a congestão da rede, uma VPN pode efetivamente aumentar sua velocidade.

Facilidade de uso: normalmente, tudo o que você precisa fazer para configurar sua VPN é cadastrar-se, baixar e instalar o app relevante, e conectar-se a um servidor de sua escolha – não é preciso habilidades técnicas ou conhecimento.

Contorne bloqueios geográficos e censura: uma VPN oculta seu IP, causando a impressão de que você está acessando a internet a partir da localização do seu servidor escolhido. Isso lhe permite facilmente acessar sites e serviços de streaming com bloqueios geográficos, como o Netflix.

Como as VPNs funcionam?

O que você precisa para usar uma VPN:

- Uma conta com um provedor de VPN

- O software ou app do provedor de VPN instalado em seu dispositivo

Após criar uma conta com seu provedor escolhido, você deverá executar o software em seu computador, fazer login e selecionar um servidor para se conectar. Seu servidor escolhido dependerá das suas necessidades: se você prioriza segurança e velocidade, escolha um servidor próximo à sua localização física; caso pretenda contornar a censura e bloqueios geográficos, selecione um servidor em outro país.

Quando você estiver conectado, o software criptografará todos os seus dados antes de direcioná-los ao seu servidor escolhido através de um túnel. Em seguida, o servidor encaminhará seus dados ao site que você está acessando. Como o servidor oculta seu IP, o site visualiza os dados como provenientes do servidor, e não do seu dispositivo – dessa forma, você permanece completamente anônimo.

O que procurar em uma VPN segura

Criptografia de grau militar: para garantir a privacidade dos seus dados, seu provedor de VPN deve oferecer criptografia de 256 bits.

Proteção contra vazamentos de DNS: o Sistema de Nome de Domínio (DNS) é o equivalente da internet à lista telefônica. Sempre que você acessa um site, seu computador solicita o endereço IP do site a partir do servidor DNS do seu provedor de internet – porém, quando você usa uma VPN, ele entra em contato com o DNS da sua VPN.

Ocasionalmente, uma falha de segurança em sua rede pode resultar no direcionamento das suas solicitações de DNS para o servidor DNS do seu provedor de internet, em vez daquele da sua VPN, o que permite que seu provedor monitore seus sites acessados. Procure por uma VPN que ofereça proteção contra vazamentos de DNS, para garantir que sua atividade de navegação jamais seja exposta.

Rigorosa política antilogs: a maioria dos provedores de VPN armazena alguns registros da sua atividade, como horários de acesso e a quantidade de dados transmitidos em uma sessão. Na maior parte, esse tipo de retenção de dados é inofensivo, pois não se trata de informações pessoalmente identificáveis – porém, caso seu provedor mantenha logs de todas as suas atividades de navegação, você não mais estará anônimo online.

Se as autoridades fossem até a sede da empresa com um mandado para confiscar todos os registros dela, uma VPN que não armazena logs não possuirá nenhuma informação sobre você a ser fornecida.

Kill switch automático: um kill switch automático irá desconectar você da internet, caso haja queda de sua conexão VPN, evitando vazamentos de dados e IP.

Prós e contras de usar uma VPN

Prós |

Contras |

|---|---|

|

|

Sobre o Tor

O que é Tor e o que ele faz?

Tor, abreviação de “The Onion Router”, é um software grátis que oculta sua identidade ao criptografar seu tráfego e direcioná-lo através de uma série de servidores operados por voluntários, conhecidos como “nodes”. Quando seu tráfego é recebido pelo último node (node de saída), ele é decodificado e encaminhado ao site que você está acessando.

Devido à criptografia multicamadas, cada node na rede pode visualizar somente o endereço IP do node anterior e subsequente (exceto o node de entrada, que pode visualizar seu IP real), e apenas o node de saída pode visualizar seus dados criptografados. O Tor evita que sua atividade de navegação seja associada a você – espiões podem visualizar seu tráfego após ele deixar a rede, mas não sua origem.

No entanto, como os nodes do Tor são operados por voluntários, qualquer pessoa pode configurar um node de saída e visualizar o tráfego em texto simples que sai dele – incluindo hackers e espiões. Esses “bad nodes” normalmente coletam informações como dados de login para sites, informações pessoais, mensagens de chat online e e-mails. Existem duas formas de combater isso:

- Evite o envio de mensagens privadas e informações confidenciais através da sua conexão. Jamais faça login em sites, a menos que eles usem HTTPS.

- Use uma VPN em conjunto com o Tor para criptografar suas informações confidenciais e dados de login – falaremos sobre isso em detalhes abaixo.

Acesse sites ocultos

O Tor é ainda uma porta de entrada para a dark web, um tipo de área obscura online. Ela abriga milhares de operações criminosas online – porém, ela também é um refúgio para pessoas que precisam compartilhar informações anonimamente. Por exemplo, o New York Times opera um cofre seguro na dark web, para que informantes possam enviar arquivos e informações sem comprometer suas identidades. Porém, não deixe que isso o desestimule – pessoas comuns também usam o Tor!

Muitos sites populares contam com versões ocultas “.onion” que somente podem ser acessadas através do uso do Tor. Confira alguns exemplos:

Facebook: embora anonimato online e Facebook não costumem andar lado a lado, o Facebook usa um endereço .onion, para que pessoas em regiões com alto grau de censura possam usá-lo para se comunicar.

ProPublica: o ProPublica lançou um site .onion, para que os leitores jamais precisem se preocupar com monitoramento digital, especialmente aqueles localizados em regiões onde o ProPublica é censurado.

DuckDuckGo: o DuckDuckGo é um poderoso motor de busca, mas, diferentemente do Google, ele não viola sua privacidade. Caso use o Google no Tor, você será bombardeado de captchas para garantir que não seja um robô – porém, o DuckDuckGo resolve esse problema e é excelente para substituir o Google.

É possível usar o Tor se:

- Você deseja tornar anônima sua atividade de navegação.

- Você mora em um país com rigorosas leis de monitoramento governamental.

- Você precisa contornar a censura para acessar conteúdos bloqueados ou se expressar livremente online.

- Você quer evitar que os sites monitorem seu histórico de navegação e façam uso dele para enviar anúncios segmentados.

- Você deseja manter seu direito à liberdade online.

Vantagens de usar o Tor

Ele é grátis: o Tor é, sem dúvidas, a solução de segurança com melhor custo-benefício – especificamente por ser gratuito.

Anonimato completo: o Tor não registra sua atividade de navegação – você não precisa se cadastrar para usá-lo, e, por ser grátis, ele não armazena suas informações financeiras.

Difícil de ser desativado: os servidores do Tor estão espalhados por todo o planeta, tornando-o praticamente impossível de ser desativado pelas autoridades. Diferentemente de uma VPN, não existe uma sede ou servidor principal para atacar ou banir.

As VPNs são empresas – portanto, elas podem ser desativadas ou banidas, o que faria com que você precisasse encontrar (e pagar) outro provedor – um problema que jamais acontecerá com o Tor.

Como o Tor funciona?

O que você precisa para usar o Tor:

- O navegador ou sistema operacional Tor.

O software do Tor mapeia um caminho a partir do seu dispositivo para um node de saída através de dois nodes selecionados aleatoriamente. Em seguida, ele aplica três camadas de criptografia ao seu pacote de dados e o envia ao primeiro node.

O primeiro node da rede remove a camada externa de criptografia. As informações incorporadas nessa camada indicam para onde o pacote de dados deve ser enviado a seguir; então, o segundo node repete esse processo.

Quando seu tráfego alcança o node de saída da rede, a camada final de criptografia é removida. Essa remoção revela não apenas o destino final dos seus dados, mas também as informações contidas – incluindo quaisquer informações confidenciais que você tenha inserido no site inicialmente.

O Tor utilizará os mesmos três nodes por cerca de 10 minutos antes de criar um caminho totalmente novo para seu tráfego.

Prós e contras de usar o Tor

Prós |

Contras |

|---|---|

|

|

Qual a melhor solução de privacidade online: Tor ou VPN?

Uma VPN é a melhor solução de privacidade online.

O Tor é altamente respeitado por sua capacidade de tornar anônimo seu tráfego de internet, mas ele é limitado e vulnerável a ataques e vazamentos de dados.

Qualquer pessoa pode criar e operar um node, até mesmo hackers e espiões. O Tor não fornece criptografia de ponta a ponta; portanto, a menos que você esteja acessando um site com HTTPS ativado, ou usando a dark web, o proprietário do seu node de saída utilizado poderá visualizar seus dados e o destino deles.

Dessa forma, se você usou o Tor para enviar informações confidenciais ou fazer login em um site, quem for o proprietário do node de saída também poderá acessar essas informações. As VPNs oferecem criptografia de ponta a ponta, tornando seus dados 100% invisíveis para hackers e espiões.

A menos que você esteja usando o sistema operacional do Tor, ele somente protegerá os dados que forem transmitidos através do seu navegador. Uma VPN criptografará todos os dados transmitidos através da sua conexão.

A maioria das VPNs inclui kill switches que desconectam sua internet para evitar que dados desprotegidos deixem sua rede, no raro evento de falha da sua conexão.

A rede do Tor não apresenta falhas similares, mas ela pode conter “bad nodes” capazes de coletar seus dados. Diferentemente de uma VPN, o Tor não conta com um kill switch para detectar problemas como esse – portanto, caso um dos nodes esteja comprometido, seus dados serão expostos.

As VPNs também têm suas deficiências, mas, quando você faz uso de uma VPN, corre menos riscos de ser hackeado ou de ter seus dados vazados. No entanto, a solução mais poderosa de segurança online é combinar uma VPN com o Tor. Vamos falar sobre isso em detalhes abaixo.

Tabela comparativa: VPN vs. Tor

Confira uma comparação entre ambas as opções:

Tor |

VPN |

|

| Custo: | Grátis | Tarifa de assinatura acessível – normalmente sem contrato. |

| Criptografia: | Sim, mas apenas para o node de saída. | Sim, criptografia de ponta a ponta. |

| Anonimato: | Sim, mas programas de monitoramento podem detectar quando o Tor está em uso. | Sim. |

| Outros recursos de segurança: | Pode ser usado em conjunto com o Obfsproxy. | Dependendo do provedor:

Kill switch automático, proteção automática para Wi-Fi, prevenção contra vazamentos de DNS, políticas antilogs, Obfsproxy e muito mais. |

| Compatibilidade com dispositivos | Windows, MacOS, Linux, Android. | Todas as plataformas, incluindo roteadores. |

| Streaming: | O Tor não é recomendado para streaming, pois sua conexão é muito lenta. | Sim – as VPNs são perfeitas para streaming. |

| Torrenting: | A maioria dos nodes de saída bloqueia o tráfego a partir de/para torrents. | Sim – dependendo do provedor. |

| Facilidade de uso: | O navegador é fácil de configurar, mas costuma exigir configurações adicionais. | Muito fácil de usar, ótimo para iniciantes. |

| Velocidade: | Lento. | Alta velocidade. |

VPN+Tor: uma combinação de sucesso

Se você deseja proteger sua conexão com a solução mais forte para privacidade online, combine sua VPN com o Tor.

O protocolo de criptografia da VPN irá evitar que nodes maliciosos visualizem seu endereço IP e sua atividade, além de impedir que seu provedor de internet e órgãos de monitoramento detectem o uso do Tor – afinal, você não deseja levantar quaisquer suspeitas sobre sua atividade online. Isso também permitirá acessar sites que bloqueiam usuários do Tor.

Existem duas formas de combinar uma VPN com o Tor:

Tor over VPN

Ao usar a configuração Tor over VPN, você primeiramente conecta-se à sua VPN antes de abrir o Tor. A VPN irá criptografar seu tráfego antes de ele ser enviado através da rede do Tor, ocultando seu uso do Tor do seu provedor de internet.

Ao fazer uso do Tor over VPN, seu provedor de VPN não poderá visualizar seus dados enviados através do Tor, mas conseguirá identificar que você está conectado a ele. O node de entrada do Tor não consegue visualizar seu IP real; em vez disso, ele visualizará o IP do seu servidor VPN, aumentando seu anonimato.

No entanto, seu tráfego não será criptografado ao deixar a rede do Tor; portanto, a configuração Tor over VPN não protege você contra nodes de saída maliciosos. Dessa forma, você precisará continuar tomando cuidado com o envio de informações confidenciais através da sua conexão.

Use o Tor over VPN se:

- Você precisar ocultar seu uso do Tor do seu provedor de internet e de órgãos de monitoramento.

- Você precisar ocultar seu tráfego do seu provedor de VPN.

- Você não estiver enviando informações pessoais, como dados de login, através da sua conexão.

Como configurar o Tor over VPN:

1. Abra seu app de VPN e conecte-se à rede VPN.

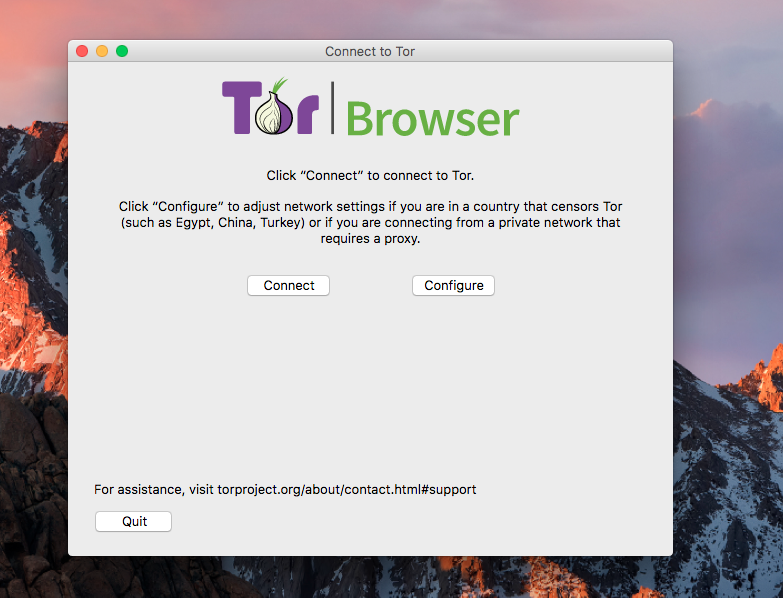

2. Abra o Tor. Após o carregamento, você visualizará esta página:

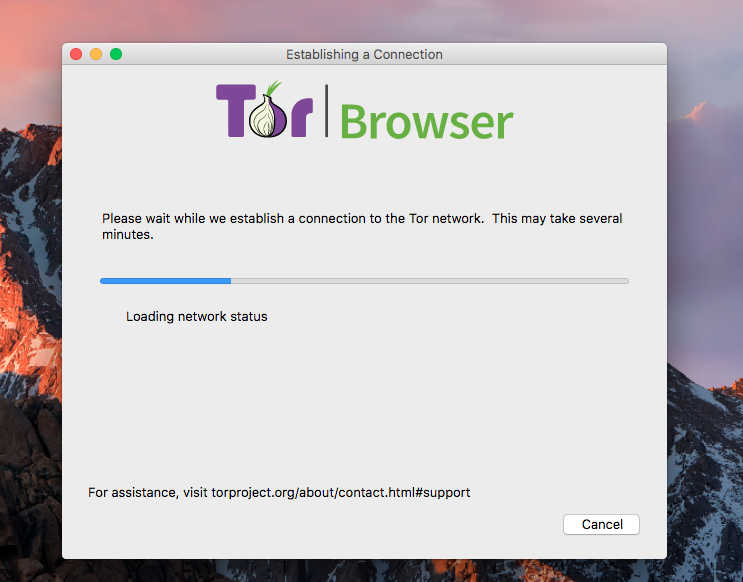

3. Clique em “Ligar” e aguarde até que o Tor estabeleça uma conexão.

4. Você está pronto para navegar na internet de forma segura e anônima.

VPN over Tor

A configuração VPN over Tor funciona de forma contrária ao Tor over VPN. Você primeiramente deverá conectar-se à internet e, então, fazer login em sua VPN através da rede Tor. Esse método requer uma experiência técnica maior, pois você deverá configurar seu cliente de VPN para funcionar com o Tor.

Em vez de conectar-se diretamente à internet, o node de saída do Tor redireciona seu tráfego para seu servidor VPN. Isso elimina o risco de nodes de saída maliciosos, pois seu tráfego será decodificado após deixar a rede do Tor.

Embora o node de entrada do Tor ainda consiga visualizar seu IP real, sua VPN somente visualizará o endereço do node de saída. Seu provedor de internet não poderá ver que você está conectado a uma VPN, mas conseguirá verificar que você está usando o Tor. Como você pode selecionar o servidor remoto a ser usado pela sua VPN, também ficará mais fácil para contornar bloqueios geográficos e censura com este método.

Use o VPN over Tor se:

- Você deseja proteger sua conexão contra nodes de saída maliciosos.

- Você quer ocultar seu uso de VPN do seu provedor de internet.

- Você irá transmitir informações confidenciais através da sua conexão, como dados de login e mensagens privadas.

- Você precisa contornar bloqueios geográficos.

Resumo

As VPNs são ferramentas poderosas para proteger seus dados e seu anonimato online.

Você pode usar uma VPN para desbloquear todos os cantos da internet de forma segura enquanto se protege contra hackers, espiões e ataques maliciosos. Porém, ao combinar uma VPN com o Tor, você obtém uma poderosa central de privacidade online.

Se você pretende proteger suas informações pessoais como dados bancários e atividades de navegação enquanto navega, ou caso precise evitar o monitoramento online para exercer seu direito à liberdade de expressão, nós recomendamos o uso da configuração VPN over Tor.

Caso esteja em busca de uma VPN confiável com recursos de segurança de ponta, confira nossa lista com as cinco melhores opções. Todas elas oferecem períodos de avaliação grátis e/ou garantias de reembolso, para que você possa experimentá-las sem riscos e conferir se são adequadas às suas necessidades.

Para obter o melhor custo-benefício em VPNs, não perca nossas ofertas e códigos de cupom para VPNs.

Outros artigos que podem ser do seu interesse:

Comparativo de protocolos de VPN

O que o Google sabe sobre você?

O que é kill switch?<

As melhores VPNs antilogs verificadas

Por favor, comente sobre como melhorar este artigo. Seu feedback é importante!