Vazamentos de IP - Como verificar se a sua VPN funciona

Você pode estar usando a melhor VPN do mercado pensando que o seu endereço de IP real e as suas atividades online permanecem ocultas, mas usar uma VPN não garante o anonimato. Como os sistemas e os servidores constantemente falam uns com os outros, há muitos casos em que o seu IP ou DNS podem estar visíveis. Para garantir que as suas informações e identidade permaneçam ocultas com segurança, você deve verificar se o seu sistema não está vulnerável a vazamentos de IP ou DNS.

Para entender os vazamentos de DNS e IP, primeiro você precisa entender como a Internet funciona.

Cada site recebe um código de identidade, chamado de endereço IP. Mas, porque é muito mais fácil digitar um nome de domínio do que uma série de números, os servidores DNS (Domain Name Service) traduzem esses nomes de domínio fáceis de usar para um endereço IP. Quando o seu navegador da Web recebe uma solicitação de um site, ele vai para um servidor DNS, que traduz o nome de domínio para o endereço IP correspondente. Isso é chamado de resolução de nome DNS.

Há uma ordem de prioridade através da qual o sistema operacional decide onde ir para a resolução, por exemplo, servidor DNS, arquivo HOST, Netbios, etc. O assunto é muito vasto em si e é uma discussão diferente. No entanto, o que você precisa saber é que é significativo onde o seu sistema operacional vai para a resolução de nomes de domínio. Quando você usa uma VPN, a resolução DNS deve ocorrer através dos servidores configurados pelo seu provedor de VPN. Infelizmente, nem sempre será o caso. Se alguém for capaz de determinar o endereço IP a partir do qual a solicitação de resolução DNS foi feita, todos as razões para se usar uma VPN tornam-se inúteis. Da mesma forma, se um terceiro conseguir espiar as suas solicitações de DNS (pense em um ataque man-in-the-middle), eles podem descobrir as suas informações mesmo se você usar um servidor de DNS personalizado. Para contrariar isso, você deve usar DNSCrypt, que criptografa o tráfego do seu sistema para o servidor DNS. Veja abaixo outras formas de evitar vários tipos de vazamentos de DNS e IP:

1. Vazamento de um endereço IP a partir do navegador

Este é um dos cenários mais comuns em que a WebRTC é a culpado no vazamento do seu endereço IP. Então, o que exatamente é WebRTC? É uma API que permite que aplicativos da Web, como chats e compartilhamento de arquivos P2P, funcionem sem usar extensões ou plugins. Mas vem com uma desvantagem. Os navegadores que suportam WebRTC – como o Chrome e o Firefox – utilizam um servidor STUN (Session Traversal Utilities for NAT) para obter um endereço de rede externo. Um site que quer saber o seu endereço IP real pode configurar muito facilmente um código oculto para fazer solicitações UDP para este servidor STUN, que encaminharia esses pedidos para todas as interfaces de rede disponíveis.

Nessa situação, tanto o seu endereço IP real e endereço IP VPN seriam revelados, e isso pode ser feito com apenas algumas linhas de código javascript. Para piorar a situação, uma vez que esses pedidos não são como solicitações HTTP típicas, o console do desenvolvedor não consegue detectá-los e os plugins do navegador não podem bloquear de forma confiável esse tipo de vazamento (mesmo que eles anunciem isso). A forma correta de corrigir essa vulnerabilidade é:

- Configure as regras de firewall adequadas, para que nenhuma solicitação fora de sua VPN possa ser realizada.

- Desative a WebRTC nos navegadores suportados. O Firefox e o Chrome têm diferentes formas de desativá-la. Você pode consultar muitos tutoriais disponíveis online.

2. Vazamento de um endereço IP a partir da VPN

A maioria dos provedores de VPN bons tem os seus próprios servidores de DNS dedicados. Você nunca deve confiar no servidor DNS fornecido pelo seu ISP, porque as suas informações podem estar em risco. É possível usar servidores DNS públicos, tais como o fornecido pelo Google, mas se você estiver pagando por uma VPN, ela deve incluir um servidor DNS dedicado.

Outra forma pela qual a sua VPN pode ser a culpada de um vazamento é quando ela não é compatível com o IPv6. Para quem não sabe, o IPv4 é um protocolo que usa endereçamento de 32 bits, por isso, só poderia haver 2^32 dispositivos com um IP público exclusivo no mundo. Com o crescimento sem precedentes da Internet, estamos perto de ficar sem esses endereços, por isso, o IPv6 foi apresentado. Ele usa endereços de 128 bits, de modo que o número de endereços IP disponíveis agora é 2^128, o que é muito maior.

Infelizmente, o mundo está muito lento na adoção desse novo protocolo. Alguns grandes sites suportam esses dois protocolos e atendem o canal apropriado de acordo com o sistema do cliente. O problema acontece quando uma VPN não suporta o IPv6 e, ao invés de resolver o problema, apenas o ignora cegamente. O que acontece, neste caso, é que, para sites que suportam apenas IPv4, a VPN funciona bem e tudo corre normalmente. No entanto, para sites habilitados para IPv6, a sua VPN falha ao enviar pelo túnel a solicitação e, portanto, o navegador envia uma solicitação visível fora de sua VPN deixando o seu endereço de IP real vulnerável. As etapas para corrigir esses tipos de vulnerabilidades são:

- Use uma VPN que forneça um servidor DNS dedicado e uma proteção de vazamento de DNS integrada.

- Use uma VPN que suporte o IPv6 ou, pelo menos, uma que forneça alguma solução alternativa para isso (como desativá-lo no seu sistema operacional).

- Desative o IPv6 no sistema operacional manualmente.

3. Vazamento de DNS a partir do sistema operacional

O seu sistema operacional também pode ser um dos culpados quando se trata de vazamento de IP e DNS. Vamos falar sobre o sistema operacional mais usado: o Windows. Independente se as pessoas amam ou odeiam os produtos da Microsoft, a realidade é que a maioria das pessoas usa o sistema operacional Windows. No entanto, há alguns detalhes dos quais você precisa estar ciente ao usar uma VPN no Windows.

Normalmente, a resolução DNS é feita por uma determinada ordem em qualquer sistema operacional. Por exemplo, existe um arquivo HOST onde você pode especificar os mapeamentos de DNS. O seu sistema operacional primeiro tentará resolver o pedido usando este mapeamento local. Se não estiver disponível, ele vai para os servidores DNS configurados, e se eles também não conseguirem resolvê-lo, o pedido será transferido para a Netbios. Mesmo para os servidores DNS, existe uma lista de servidores preferenciais que você pode configurar. Portanto, se o servidor DNS de maior prioridade for capaz de resolver a solicitação, o Windows não consulta outros servidores. No entanto, no caso do Windows 10, ele envia as solicitações para todos os adaptadores de rede e independentemente do servidor DNS que responder primeiro, ele aceita esse resultado. O que isso significa é que mesmo se você estiver conectado a uma VPN, as solicitações de resolução de DNS podem ainda ir ao servidor do seu ISP deixando você completamente vulnerável.

Outra coisa a considerar ao usar o Windows é o caso dos endereços IPv6, que nós já discutimos acima. O Windows usa o túnel Teredo para suportar endereços IPv6 para hosts que ainda estão na rede IPv4 e não possuem suporte IPv6 nativo. Isso significa que o seu DNS pode estar vazando de sua rede VPN. As seguintes etapas devem ser tomadas para evitar esses tipos de vazamento:

- Desabilitar o túnel Teredo.

- Desative a otimização do Windows 10 desabilitando a resolução de nomes multihomed inteligente no editor de política do grupo. Observe que o Windows 10 home basic não possui uma opção para editar a política de grupo.

Como detectar o vazamento

Agora que falamos sobre as várias formas de vazamento do DNS e IP, vamos falar sobre as ferramentas que podem identificar se você está vulnerável a qualquer um desses problemas. Existem muitos sites disponíveis online que podem verificar rapidamente se o seu DNS ou IP está vazando. Para a maioria deles, as etapas são comuns de seguir:

- Desconecte a sua VPN e vá ao site de testes. Anote seu endereço de servidor IP e DNS público.

- Conecte a sua VPN e volte ao site. Ele não deve revelar o seu servidor IP ou DNS previamente anotado. Se o fizer, você precisa corrigir isso usando uma ou mais das abordagens descritas.

Você pode verificar o seu vazamento de IP com nosso teste de vazamento de IP.

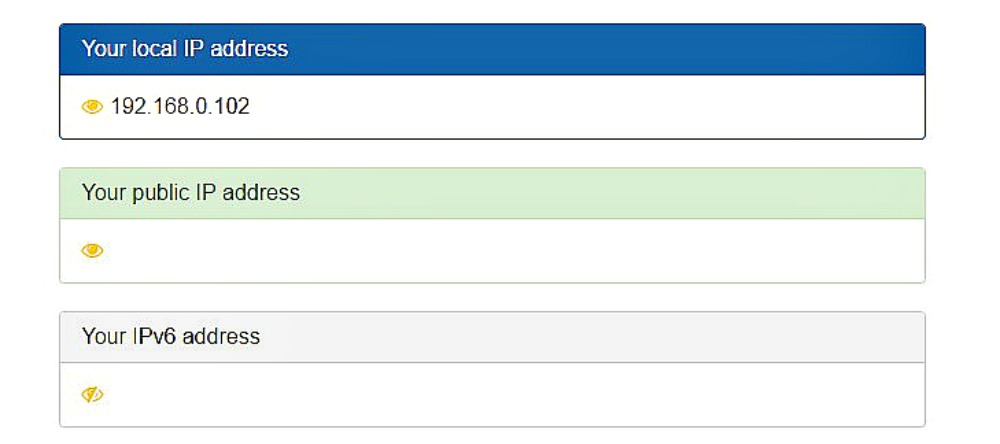

Abaixo você verá a captura de tela do vpnmentor.com testando o vazamento da WebRTC. Como não há nada mostrado na seção de endereço IP público, o meu navegador não está vulnerável ao vazamento da WebRTC.

Agora que você sabe como se proteger contra vazamentos de IP e DNS, pode navegar na Web de forma anônima e segura.

Para evitar vazamentos de VPN – use uma VPN comprovada

Testamos centenas de VPNs – nos quesitos de segurança, velocidades e, obviamente, vazamentos. Podemos garantir a você que as VPNs listadas aqui não vazarão ou deixarão você em perigo (mas, caso queira ver a lista completa, clique aqui).

Por favor, comente sobre como melhorar este artigo. Seu feedback é importante!