Guia de privacidade para jornalistas 2025: proteja suas fontes

1. Introdução

Muitos jornalistas veteranos, mas não apenas eles, certamente notaram que de repente somos novamente bombardeados por todos os lados com menções sobre o Watergate. Livros como 1984 de George Orwell estão em exposição em livrarias e um clima de perigo para a liberdade de expressão e liberdade de imprensa está se espalhando lentamente como uma nuvem escura sobre o hemisfério ocidental, fazendo ressurgir medos antigos.

Quando um presidente dos Estados Unidos acusa um ex-presidente de vigilância; quando ele impede o acesso central dos meios de comunicação dos EUA - até agora sempre concedido e dado como certo - às conferências de imprensa que realiza; e quando ele incessantemente bate de frente e acusa a mídia de ser o inimigo número um do país, não é de estranhar que as memórias do Presidente Nixon surjam mais com cada tweet de autopiedade sobre o SNL, e que mesmo senadores republicanos como John McCain expressem medo pelo futuro da democracia.

E McCain não está sozinho. Muitos jornalistas com quem falei recentemente expressaram preocupação com tudo o que diz respeito à liberdade de imprensa. Em um momento em que é possível expressar a seguinte declaração - "Donald Trump controla a NSA" - e não ser considerado um mentiroso, tudo é possível. Adicione isso ao fato de que as notícias recentes sobre a CIA nos ensinaram que quase todos os sistemas de criptografia podem estar comprometidos, se alguém insistir em decifrá-los - e você está a caminho de imaginar um mundo totalmente distópico, onde não pode se sentar muito confortável em seu sofá na frente de sua smart TV.

No entanto, a boa notícia é que é possível dificultar as coisas para qualquer pessoa que tente interceptar os seus e-mails, as mensagens de texto que você está enviando ou as suas chamadas telefônicas. Você pode tomar medidas para tornar muito mais difícil a vida daqueles que querem descobrir as suas fontes e as informações que estão sendo reveladas para você. Certamente, o grau de esforço que você dispensou para proteger a sua privacidade, o anonimato das suas fontes e a segurança de seus dados, deve ser proporcional à probabilidade de uma ameaça real, seja ela hacking ou espionagem.

"As promessas antiquadas - eu não vou revelar a identidade da minha fonte ou desistir das minhas notas - estão meio vazias se você não tomar medidas para proteger as suas informações digitalmente", diz Barton Gellman, do Washington Post, cuja fonte, o ex-consultor externo da NSA Edward Snowden, ajudou a descobrir a extensão das operações da NSA e do GCHQ britânico, para seu entrevistador Tony Loci. O próprio Tony Loci, que cobriu o sistema judicial norte-americano para a AP, The Washington Post e USA Today, e foi condenado por desacato ao tribunal por se recusar a identificar fontes, provavelmente endossaria isso.

Então, o que é preciso ser feito para garantir que as fontes e os dados de um jornalista estejam sãos e salvos? Em grosso modo, as dicas podem ser descritas como abrangidas pelas seguintes categorias:

- Proteger os aplicativos e funções de um dispositivo - Isso é conhecido como reduzir a “superfície de ataque”, ou seja, limitar os aplicativos instalados ao mínimo necessário, instalando apenas os de fontes confiáveis, selecionando aplicativos que exigem direitos mínimos, mantendo o sistema totalmente sem erros e atualizado, e ter muitos controles de segurança (baseados nas práticas recomendadas recentes de relatórios brancos) no dispositivo.

- Isolar os seus dispositivos e/ou o seu ambiente - Por exemplo, o isolamento físico de um computador com a finalidade de verificar arquivos ou o uso de dispositivos móveis pré-pagos.

- Atuar com cautela, tanto no mundo digital como no real - Isso tem muito a ver com o senso comum e um pouco menos a ver com o software: por exemplo, nunca anote o nome da fonte, certamente não em nenhum aplicativo ou em nenhum documento que esteja armazenado no seu computador - e certamente em nada que seja armazenado na nuvem.

2. Comunicar com a sua fonte e proteção de dados sensíveis

Vamos começar fazendo uma lista do que você pode fazer quando se trata de comunicar com uma fonte e armazenar informações sensíveis obtidas a partir delas:

- Cuidado com os grandes nomes: presuma que os sistemas de criptografia de grandes empresas e, possivelmente, até mesmo os grandes nomes de sistemas operacionais (software proprietário) têm portas dos fundos para que os serviços secretos no seu país de origem (pelo menos nos EUA e no Reino Unido) possam acessá-los. Bruce Schneier, especialista de segurança, explica isso aqui.

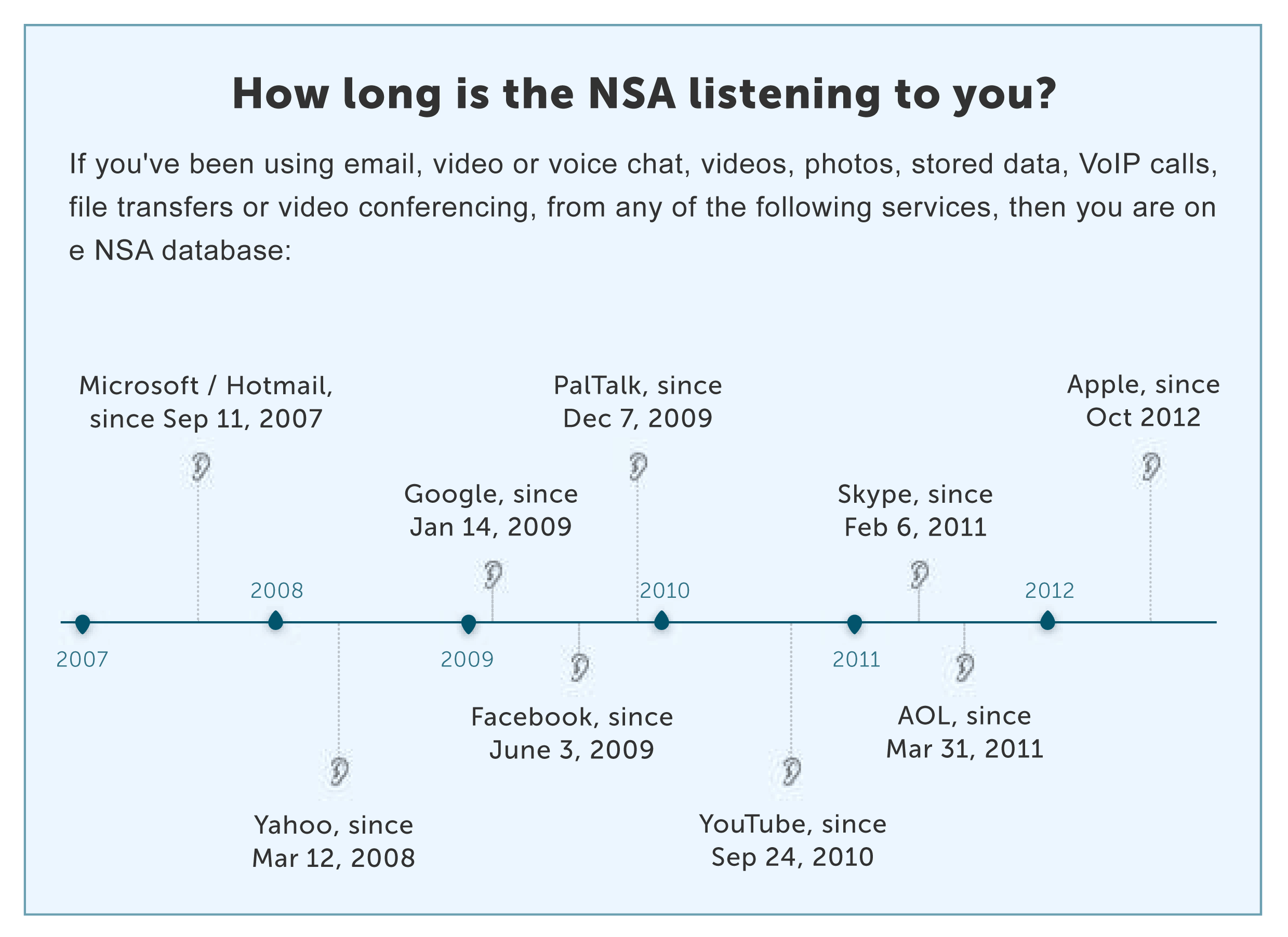

- Sempre criptografar tudo: os especialistas em segurança usam a matemática simples para se fazer entender: à medida que você aumenta o custo de descriptografia dos seus arquivos (digamos, para agências de inteligência como a NSA), você aumenta automaticamente o grau de esforço despendido em segui-lo. Se você não for Chelsea Manning, Julian Assange ou Edward Snowden, e se não estivesse envolvido em vigilância ativa em torno dos apartamentos do Trump Tower, eles podem desistir do esforço, mesmo se as suas comunicações criptografadas forem armazenadas. E se alguém decidir rastreá-lo apesar dos seus esforços, será mais uma dor de cabeça se você usar uma criptografia forte como a AES (Advanced Encryption Standard) e ferramentas como PGP ou openVPN, que são os métodos de criptografia mais fortes amplamente disponíveis (as VPNs são usadas pelo próprio governo dos EUA). Mas se você quiser segurança à prova de bala, precisará de mais do que o método de criptografia AES. Observação: se você quiser descobrir o ano que a sua informação chegou nas mãos da NSA, basta dar uma olhada aqui.

- Realizar criptografia completa de disco: essa criptografia é realizada apenas no caso de alguém colocar as mãos no seu computador ou telefone. A criptografia completa de disco pode ser realizada usando o FileVault, VeraCrypt ou BitLocker. "Suspender" um computador (em vez de Desligar ou Hibernar) pode permitir que um atacante ultrapasse essa defesa. Aqui, Mika Lee oferece um guia completo para criptografar o seu notebook.

- Evite conversar com fontes ao telefone: todas as companhias telefônicas armazenam dados relacionados com os números do autor da chamada e do receptor, bem como a localização dos dispositivos no momento em que as chamadas foram feitas. Nos EUA e em vários outros países, elas são obrigadas por lei a divulgar informações sobre chamadas registradas em sua posse. O que pode ser feito? Você deve usar um serviço de chamada seguro, tal como o que possui o aplicativo Signal - que foi testado repetidamente quanto à segurança. Embora isso possa significar que tanto a fonte quanto o editor precisem fazer download do aplicativo, o processo leva apenas alguns minutos. Veja aqui um guia sobre como usá-lo. Apenas para entender isso, confira quantos dos seus amigos não jornalistas o utilizam. Não importa como você escolhe se comunicar com a sua fonte, não leve o seu telefone celular para reuniões sensíveis. Compre um dispositivo descartável e encontre uma forma de transmitir o seu número para a fonte com antecedência. A fonte também precisa ter um dispositivo descartável seguro. As autoridades podem rastrear o seu movimento através dos sinais de rede do celular, e é aconselhável tornar o mais difícil possível localizá-lo retroativamente no mesmo café onde a fonte estava sentada. Se você não seguir essa regra, tudo o que as autoridades locais serão obrigadas a fazer é pedir (educada e legalmente) o vídeo filmado pela câmera de segurança do café no momento da sua reunião.

- Escolha messengers seguros: as suas chamadas (de linhas celulares e fixas) podem ser monitoradas por agências de aplicação da lei e cada SMS é como um cartão postal - todo o texto é totalmente visível para aqueles que conseguem interceptá-lo. Portanto, use os Messengers que permitem o sinal seguro em toda a chamada: o Signal, que já foi mencionado acima, e o Telegram são considerados os mais seguros (embora o Telegram e os aplicativos Web do WhatsApp tenham sido comprometidos uma vez e depois corrigidos). De acordo com alguns especialistas, você também pode considerar usar SMSSecure, Threema e até mesmo o WhatsApp. O protocolo do Signal foi, na verdade, implementado no WhatsApp, messenger do Facebook Messenger e Google Allo, fazendo com que as conversas sejam criptografadas. No entanto, ao contrário do Signal e do WhatsApp, o Google Allo e o messenger do Facebook não criptografam por padrão nem notificam os usuários de que as conversas não são criptografadas - mas oferecem criptografia de ponta a ponta de forma opcional. Você também deve ter em mente que o messenger do Facebook e o WhatsApp são ambos de propriedade do Facebook. O Adium e o Pidgin são os clientes de mensagens instantâneas mais populares para Mac e Windows, que suportam o protocolo de criptografia OTR (Off the Record) e Tor – o navegador mais criptografado da Web, que veremos em detalhes mais adiante (veja como ativar o Tor no Adium aqui e no Pidgin aqui). Certamente, você também pode usar o próprio messenger do Tor, que é provavelmente o mais seguro de todos eles.Duas notas finais sobre mensagens de texto: um especialista em segurança cibernética com quem eu falei sobre isso diz que você também deve ter uma hipótese de trabalho de que o texto está criptografado, mas o fato de que esses dois indivíduos específicos estejam falando neste momento, pode não passar despercebido.A segunda nota é que você também deve se lembrar de excluir as mensagens em seu telefone (embora isso possa não ser suficiente para suportar uma verificação forense), apenas no caso de o seu dispositivo cair nas mãos erradas, para evitar expô-las.

- Não use chats organizacionais: Slack, Campfire, Skype e Google Hangouts não devem ser usados para conversas privadas. Eles são fáceis de descodificar e estão expostos a solicitações de divulgação para uso em tribunais, para resolver questões legais no local de trabalho. Portanto, é melhor evitá-los, não só quando se trata de conversas com fontes, mas também conversas entre colegas, editores, etc., quando você precisa passar informações recebidas de sua fonte, cuja identidade deve ser mantida oculta. Muitos serviços VoIP populares como o Jitsi possuem recursos de chat embutidos, e vários deles são projetados para oferecer a maioria dos recursos do Skype, o que os tornam ótimos substitutos.

- Em casos extremos, considere usar um Blackphone. Esse telefone, que se esforça para fornecer proteção perfeita para navegar na Web, chamadas, mensagens de texto e e-mails, provavelmente é o melhor substituto para um telefone regular se você estiver prestes a derrubar o seu governo ou se preparando para publicar arquivos militares secretos. Um colete à prova de balas também pode ser útil. Em alternativa, tente fazer tudo sem um telefone celular ou opte por uma capa de telefone celular com bloqueio de sinal RFID. Há sempre uma opção na qual até mesmo o Blackphone pode ser rastreado usando o seu IMEI (a ID do celular).

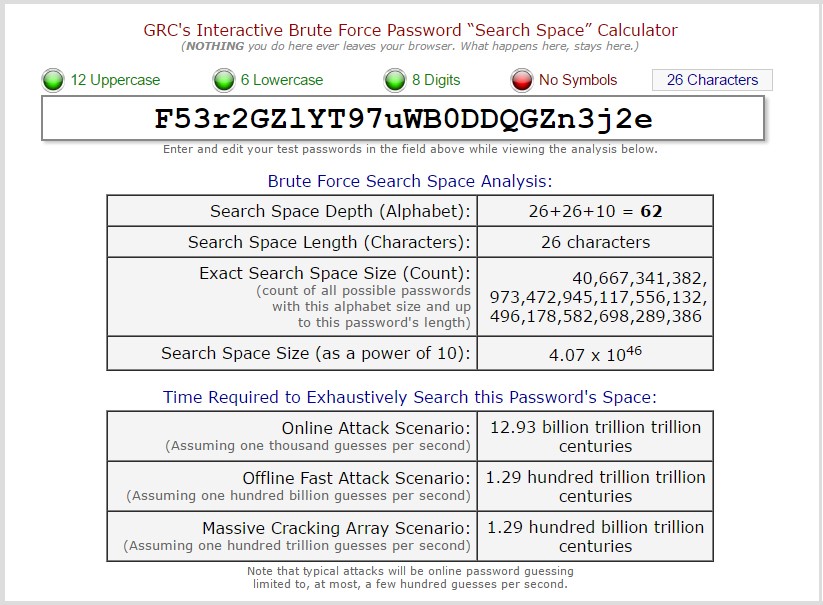

- Proteger dados no seu computador: é muito fácil decifrar senhas normais, mas pode levar anos para decifrar frases secretas – ou seja, combinações aleatórias de palavras. Recomendamos experimentar ferramentas de gerenciamento de senhas seguras, como: LastPass, 1Password e KeePassX. Você precisará se lembrar apenas de uma senha em vez de muitas senhas. E ainda assim, ao lidar com serviços importantes como o seu e-mail, não confie em gerenciadores de senhas: apenas certifique-se de se lembrar da senha. Em uma entrevista para Alastair Reid no site journalism.co.uk, Arjen Kamphuis, um especialista em segurança de informações, recomendou que para discos rígidos criptografados, e-mail seguro e desbloqueio de notebooks, deve-se escolher uma senha de mais de 20 caracteres. Claro, quanto maior a senha, mais difícil é decifrá-la - mas também é mais difícil se lembrar dela. É por isso que ele recomenda o uso de uma frase secreta. "Pode ser qualquer coisa, como uma linha de sua poesia favorita", Kamphuis diz, "talvez uma linha de algo que você escreveu quando tinha nove anos que ninguém mais saberá". Reid relata este cálculo provocador usando a calculadora de força de senha da Gibson Research Corporation: uma senha como "F53r2GZlYT97uWB0DDQGZn3j2e", de um gerador de senhas aleatório, parece muito forte, e na verdade é, levando 1,29 bilhões de trilhões de séculos para esgotar todas as combinações, mesmo quando o software faz cem trilhões de suposições por segundo.

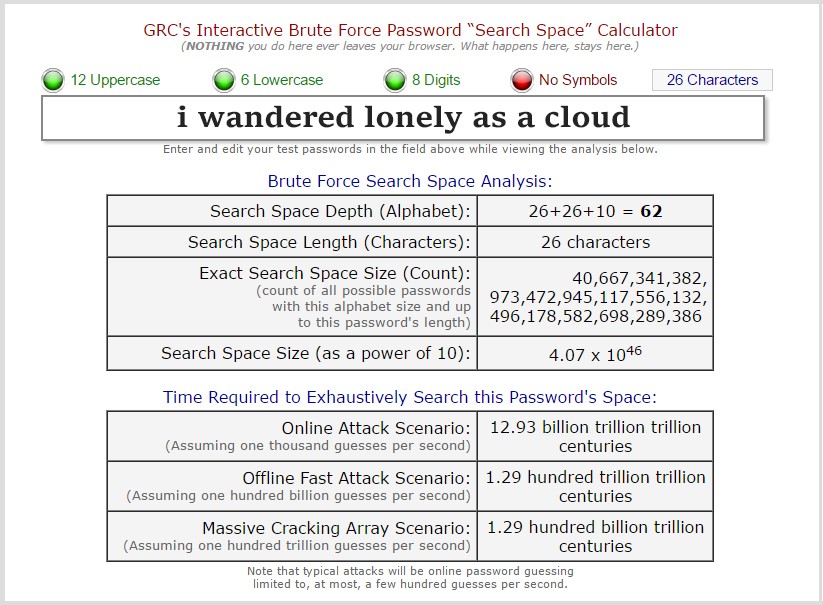

Capturas de tela do GRC.com mostrando a diferença de força entre uma senha e uma frase secreta

Capturas de tela do GRC.com mostrando a diferença de força entre uma senha e uma frase secreta

A frase: "Eu vaguei solitário como uma nuvem", ele aponta, é muito mais fácil de lembrar e também é mais segura, tendo o mesmo software levado 1,24 centenas de trilhões de séculos para esgotar todas as possibilidades. Por isso, opte pela frase secreta. - A autenticação de dois fatores também é uma ideia muito boa. Em uma autenticação regular de dois fatores, você entra com a sua senha e recebe um segundo código, muitas vezes através de uma mensagem de texto para o seu smartphone. Você pode usar o Yubikey, bem como tokens de hardware para proteger ainda mais os arquivos confidenciais no seu computador. Para mais informações, leia as 7 regras de ouro para a segurança da senha.

- Atribua um computador para inspecionar arquivos/anexos suspeitos: a maneira mais fácil de distribuir malware e spyware é através da instalação por USB ou através de anexos e links de e-mail. Recomenda-se, portanto, usar um computador "air-gapped" (isolado do mundo exterior) para examinar essas ameaças em quarentena. Com esse computador, você pode usar livremente um USB e baixar arquivos da Internet, mas não transferir os arquivos para o seu computador normal ou reutilizar esse USB.

- Como comprar o seu próprio computador seguro: o especialista de segurança Arjen Kamphuis recomenda comprar um IBM ThinkPad X60 ou X61 de antes de 2009. Eles são os únicos notebooks modernos o suficiente com sistemas de software modernos, que permitem a substituição de software de baixo nível. Outro ponto a ter em conta é que você não deve comprar o seu computador online, uma vez que pode ser interceptado durante a entrega. Kamphuis recomenda comprá-lo de uma loja de segunda mão a dinheiro. Ele também aponta que você deve abolir qualquer conectividade: remova todos os recursos de Ethernet, modem, Wi-Fi ou Bluetooth. Pessoalmente, eu conheço especialistas em segurança que não confiam nesse computador.

ThinkPad X60. Não compre online

- Eduque as suas fontes: é possível que, no momento em que a informação original e valiosa chegue até você, já seja tarde demais. A sua fonte pode ter feito todos os erros possíveis, deixando para trás um rastro de provas. Mas além da necessidade de proteger as informações quando elas estão nas suas mãos, você deve se esforçar para ensinar as suas fontes a esconder as informações: armazená-las com segurança e se comunicar com segurança através de dispositivos seguros. A maioria das pessoas não tem ideia de como lidar com informações sensíveis e, no geral, do que elas estão enfrentando no momento em que entram em contato com você.

- Use um sistema seguro designado para receber documentos: substitua o Dropbox ou o Google Drive e use algo menos popular, mas mais seguro. Por exemplo, o SecureDrop é um sistema designado que permite que você receba arquivos a partir de fontes anônimas e que os escanei e verifique com segurança. Edward Snowden descreveu o Dropbox como "hostil para a privacidade" e recomendou o Spideroak. O OnionShare é outro serviço gratuito que permite transferir arquivos de forma fácil e anônima.

- Não mantenha notas: nem em um notebook, nem em agendas ou listas de contatos no seu celular, computador ou na nuvem. Não mantenha registro do nome das suas fontes, iniciais, número de telefone, e-mail ou nome de usuário em messengers. Simplesmente não faça isso.

- Rastreamento visual: no caminho para reuniões sensíveis, evite usar o transporte público e instrua a sua fonte a fazer o mesmo. Você também deve evitar lugares de reuniões como centros comerciais modernos, onde câmeras de vídeo estão espalhadas por todos os lugares.

- Fuja das redes sociais: algumas pessoas preferem optar pelo anonimato radical. Se por algum motivo você precisar desaparecer da face da terra sem deixar um perfil completo para trás em todas as redes sociais, exclua totalmente as suas contas. Isso é diferente de "desativá-las", um estado no qual todas as suas informações estão armazenadas e podem ser reativadas.

- Faça amigos entre os hackers: isso vai ajudá-lo a evitar grandes erros, a economizar tempo e dores de cabeça e a mantê-lo atualizado sobre a corrida armamentista tecnológica. This will help you avoid big mistakes, save time and headaches and keep you up to date on the technological arms race.

- Método de pagamento: pague tudo em dinheiro, considere usar Bitcoins - compre-as de forma anônima (use o guia Business Insider para saber como) – e, se você tiver alguém disposto a aceitá-las no outro lado da transação, use Darkcoin. Um cartão de crédito pré-pago de uma loja online também é uma opção.

- Faça rascunhos de forma inteligente: se você anotou informações em um pedaço de papel, o que eles costumavam chamar de nota no mundo Pré-cambriano, destrua-o. E não se esqueça nem mesmo aquela nota enrugada no fundo do seu bolso. Sim, mesmo ao lado de um chiclete.

3. Como se tornar anônimo online

Além de garantir as comunicações com a sua fonte e proteger possíveis violações dos dados sensíveis que estão nas suas mãos, você também deve evitar ser rastreado durante a navegação. Os hábitos online podem revelar ou fornecer dicas sobre a história na qual você está trabalhando, ou pior, sugerir ou divulgar a identidade da sua fonte. Aqui estão as regras de ouro para navegar na rede com segurança e, no próximo capítulo, para proteger a sua conta de e-mail:

- Modo de navegação privada: existem duas formas básicas de manter o anonimato enquanto você navega na Web. A primeira forma, mais básica e popular, mas insuficiente, é procurar as informações em modo privado, uma opção que a maioria dos navegadores permite. O histórico de sua navegação não será salvo e as tecnologias básicas de rastreamento, que os anunciantes usam, tais como os cookies HTTP, serão impedidas de criar um perfil detalhado sobre você. Mas vai além de ter privacidade: ele basicamente oculta o seu histórico de navegação dos membros da família que podem acessar o seu computador. O seu endereço IP pode, ainda assim, ser monitorado, e as informações sobre todos os sites visitados continuam expostas no seu ISP.

- Use navegadores alternativos: navegadores como o Dooble, Comodo Dragon ou SRWare Iron, que se focam na privacidade do usuário, são limitados em recursos. Você pode obter um grau semelhante de privacidade oferecido por esses navegadores simplesmente excluindo cookies - pedaços de código que foram baixados para o seu sistema por sites que você visita, que monitoram a sua atividade e, às vezes, até rastreiam o conteúdo que você consome. Outra forma de permanecer anônimo é neutralizar as configurações de localização do seu navegador e instalar vários recursos que têm como objetivo o anonimato. Para verificar se você desabilitou todos os cookies de forma eficaz, é possível usar o aplicativo CCleaner, que também lida com os cookies do Flash, mas nenhum desses navegadores está totalmente criptografado. O único navegador padrão que garante total privacidade é o navegador Tor. O Tor é feio e lento, mas ele vai proteger você e as suas fontes. A próxima seção fornecerá uma descrição mais detalhada sobre esse navegador.

- TOR: esse navegador "notório", que foi desenvolvido pela Marinha dos EUA, permite que você opere em uma rede oculta, realize comunicações privadas e crie sites anonimamente. O navegador do Tor, que pode ser baixado em Torproject.org, torna muito difícil monitorar as suas atividades na Internet ou permitir que o governo ou o seu ISP encontre a sua localização. A única desvantagem é que ele é lento às vezes, um pouco pesado - mas isso é porque o Tor roteia você através de três retransmissões aleatórias criptografadas em todo o mundo, antes de levá-lo para o seu site de destino. Você também deve ter em mente que os seus vizinhos podem ser personagens obscuros.

Outra opção relacionada com o Tor é baixar o Whonix, um sistema operacional seguro que se foca na privacidade. Ele funciona como um gateway de acesso ao Tor, e só permite conexões com sites e usuários do Tor. Mas o SO do Tor mais popular é o Tails (The Amnesiac Incognito Live System). O Tails pode ser inicializado a partir de uma unidade flash USB ou DVD, e torna anônimas todas as informações. O Edward Snowden é considerado um fã deste software. O Qubes é outro SO que suporta o Whonix e é recomendado por Snowden. - Mecanismos de pesquisa alternativos: o Google, o mecanismo de pesquisa mais popular, salva o seu histórico de pesquisa para otimizar os resultados. Para interromper esta personalização, você deve clicar em: Ferramentas de pesquisa > Todos os resultados > Verbatim. Ou faça login na sua Conta Google em www.google.com/history, encontre uma lista das suas pesquisas anteriores e selecione os itens que você pretende remover clicando no botão "Remover itens".

DuckDuckGo. Um mecanismo de pesquisa que não controla a sua atividade na Internet

Mas para evitar ser completamente monitorado, é preferível usar um mecanismo de pesquisa como o DuckDuckGo. Se você achar difícil desistir do Google, baixe o Searchlinkfix para, pelo menos, ficar longe dos rastreadores de URL.

- Tratamento direto da memória do computador de "curto-prazo": outra forma de neutralizar as opções para monitorar a sua navegação é excluindo a cache de DNS (Sistema de Nomes de Domínio). A exclusão é feita usando comandos simples no sistema operacional. Reinicializar o roteador – que às vezes tem uma cache de DNS – ou reiniciar o computador também pode reiniciar ambas as respectivas caches DNS, se o roteador tiver uma.

- Tente evitar armazenamento Web HTML: o armazenamento Web é construído para HTML5 e, ao contrário das cookies, as informações armazenadas são impossíveis de ser monitoradas ou removidas seletivamente. O armazenamento Web está ativado por padrão, portanto, se você estiver usando o Internet Explorer ou o Firefox, basta desativá-lo. Você também pode usar o complemento para Chrome remover as informações armazenadas automaticamente.

- Use uma VPN: como eu já mencionei, o seu ISP pode monitorar os sites nos quais você navega, e qualquer um que quiser bisbilhotá-lo também pode interceptar as suas comunicações. Para proteger todas as comunicações de entrada e saída, é importante usar uma rede VPN (para uma explicação completa, clique aqui). A VPN criptografa todas as suas comunicações e oculta o seu endereço de IP, de forma que mesmo até mesmo o ISP ou os serviços secretos, ou simplesmente os hackers que pairam em torno do Wi-Fi da sua cafeteria favorita, não conseguirão saber para quem você enviou um e-mail, qual serviço você usou, etc. O uso de uma VPN é muito comum entre pessoas que, por exemplo, desejam ver o catálogo completo de filmes do Netflix fora dos Estados Unidos, mas nem todas as VPN são adequadas para jornalistas. Uma VPN para os jornalistas não será necessariamente a mais rápida ou terá o melhor suporte, mas é preciso ter certeza de que ela não mantém registros - ou seja, que não seja possível determinar quem você é, quais sites visitou e assim por diante. Uma VPN segura é obrigada a ser fornecida por uma empresa que não esteja localizada em um dos países "14 Eyes", onde as redes de inteligência têm permissão para coletar e compartilhar informações entre si, primeiro e acima de tudo, nos EUA. Por isso, as empresas VPN localizadas no território dos países da ex-União Soviética têm uma vantagem. Os seus tribunais não distribuem facilmente ordens para recuperar informações coletadas por empresas locais, seja em relação a seus cidadãos ou a estrangeiros. Aqui você encontra uma lista de 5 serviços VPN que se destacam com relação à privacidade e estão localizados fora dos países "14 Eyes". A propósito, mesmo se os governos estiverem caçando Tráfego que seja protegido por uma VPN, você ainda pode usar VPNs furtivas como o TorGuard para fazer frente ao desafio, independentemente se estiver lidando com censura ativa do governo ou apenas espionangem. O Tor e a VPN fornecem a você a proteção perfeita quando alguém está tentando recuperar o seu histórico de navegação para fazer um perfil seu. Veja também a nossa avaliação das melhores VPNs grátis do mercado!

- Corrija vazamentos de DNS: usar uma VPN não o protege completamente, porque esse tráfego de DNS pode sugerir sua identidade. O DNSLeakTest.com permitirá que você detecte tal vazamento. Se o teste mostrar que o DNS é da sua VPN, não tem problema. Mas se mostrar que o DNS é do seu ISP, você não está anônimo. Neste caso, verifique o que pode fazer aqui.

- Máquinas virtuais. este excelente pequeno truque é, na verdade, um segundo computador (virtual), que funciona como um aplicativo no seu sistema operacional. Você pode baixar os arquivos ou abrir os links igual a como faz em um computador isolado que eu recomendei anteriormente. Assim, o seu computador fica menos exposto a qualquer tipo de malware ou spyware. O software de visualização, como o VirtualBox, deve ser aberto usando um sistema operacional seguro. O download de arquivos é realizado com a conexão de Internet da máquina virtual desconectada. Depois de usar o arquivo, você precisará excluí-lo - e dependendo do seu oponente, talvez excluí-lo juntamente com a máquina.

Servidor proxy HMA. Eu esconderei o seu, se você esconder o meu

- Servidor proxy: como no caso de máquinas virtuais, aqui a atividade também se move para outra "área" e permite que você se mantenha a salvo de espionagem e outros ataques. Na verdade, os servidores proxy substituem o seu endereço IP com o deles, o que pode levar as pessoas a pensar que você está em um país diferente, por exemplo. O HideMyAss.com/proxy, o Psiphon (open source) e o JonDonym fornecem um serviço semelhante. Alguns especialistas dizem que eles devem ser usados com uma VPN e/ou Tor para níveis mais elevados de segurança. Mas, em seguida, alguns especialistas com que eu falei afirmaram que se você se preocupar em usar o Tor, estará o mais seguro possível.

- Mais três tipos de extensões que aumentam o nível da sua segurança: para verificar se o protocolo de Internet onde opera é um https seguro, você pode instalar uma extensão chamada HTTPS Everywhere, desenvolvida pela Electronic Frontier Foundation's (EFF), uma das organizações que financia o Projeto Tor. Essa extensão é recomendada por muitos especialistas cibernéticos. Ela garantirá que os sites que você visita usem o protocolo seguro, que definitivamente não é uma apólice de seguro contra nada, mas é melhor do que o protocolo não criptografado. O segundo tipo de extensão controla os dados que o JavaScript está revelando para os sites (para melhorar a sua experiência de navegação). Aqui estão duas opções populares: ScriptSafe e NoScript. Outra extensão é o navegador Ghostery. Essa extensão revelará quem está seguindo você entre 2.000 empresas, e permitirá que você bloqueie os indesejados. Ele é bom, mas você provavelmente não estará bloqueando a NSA desta forma. O Privacy Badger, um projeto da EFF, também funciona de forma semelhante.

4. Proteger o seu e-mail

Como você deve proteger o seu e-mail? O problema com a manutenção da confidencialidade dos e-mails ainda é mais difícil: a Google e a Microsoft provavelmente dariam os seus e-mails para agências governamentais se e quando necessário. O que você deve fazer?

- Extensões seguras: a opção mais simples, assumindo que você usa serviços de e-mail comuns da Web, tais como o Yahoo! e o Google, é instalar o plugin de navegador Mailvelope, e se certificar de que a pessoa que receberá os e-mails também o use. Essa extensão simplesmente criptografa (e descriptografa) o e-mail. Uma extensão limitada mas similar para o Gmail chamada SecureGmail funcionará de forma semelhante. Os e-mails que passam por essa extensão são criptografados e não podem ser descriptografados pela Google. Outra possibilidade é a “Encrypted Communication”, uma extensão do Firefox fácil de usar. Para isso, você precisará de uma senha a qual o destinatário tenha acesso - mas se lembre de nunca transmitir a senha por e-mail.

- Provedores de e-mail seguros: o Hushmail é um exemplo de serviço de e-mail que oferece melhor segurança do que as redes mais comuns que você usa, mas pode ser forçado a entregar e-mails ao governo dos Estados Unidos sob uma ordem judicial, e registra os endereços IP. Outro serviço de e-mail com recursos e níveis de segurança semelhantes é o Kolab Now, que se orgulha de, entre outras coisas, armazenar dados exclusivamente na Suíça.

- Endereços de e-mail descartáveis (DEA's): este é um e-mail criado ad hoc para um fim específico, que é completamente anônimo e excluído imediatamente após o uso. Esta solução, normalmente usada para fazer inscrições em vários serviços e evitar spam, também é uma ótima solução para manter o anonimato. No entanto, eu não aconselharia os jornalistas a se comunicarem com suas fontes através deles, porque a segurança não é o seu traço mais forte. Há dezenas de e-mails temporários, mas o British Guardian, por exemplo, recomendou o Guerrilla Mail e o Mailinator.Usar o Guerrilla Mail no navegador do Tor garante que nem mesmo eles possam conectar o seu IP ao seu endereço de e-mail. Da mesma forma, se você usar software de criptografia de e-mail, tal como o GnuPG, no Tor, tudo está pronto e seguro. Então, vamos falar um pouco sobre criptografia de e-mail.

- Criptografar o seu e-mail: a Wired recebeu esta recomendação de Micah Lee, um tecnólogo focado em privacidade que trabalhou com a EFF e a First Look Media (veja aqui uma entrevista que Lee fez a Edward Snowden): criptografar mensagens com o webmail pode ser difícil. Isso sempre exige que o usuário copie e cole as mensagens para as janelas de texto e, a seguir, use o PGP para codificá-las e descodificá-las (PGP - Pretty Good Privacy - é um programa de criptografia que fornece privacidade criptográfica e autenticação para a comunicação de dados). Por isso, Lee sugere uma configuração de e-mail diferente, usando um host de e-mail focado em privacidade como o Riseup.net, o aplicativo de e-mail do Mozilla Thunderbird, o plugin de criptografia Enigmail e outro plugin chamado TorBirdy que roteia as suas mensagens através do Tor.Como Reid apontou na sua entrevista com Kamphuis no site journalism.co.uk, Greenwald quase perdeu a história da NSA por que ele inicialmente ignorou as instruções de Snowden sobre criptografia de e-mail. Em outras palavras, se você quiser uma notícia que entre para a história, faz sentido estar seguro. Kamphuis concorda que o PGP pode ser confiável. Como ele e Reid explicam, com a criptografia PGP você tem uma chave pública, como o seu número de telefone público, e uma chave privada. A chave pública pode ser usada nas biografias do Twitter, cartões de visita, sites e onde quer que o seu trabalho seja divulgado, mas a chave privada deve ser armazenada com segurança, como com qualquer outra informação sensível. Então, quando uma fonte quiser enviar informações, ela usará a sua chave pública para criptografar o seu e-mail, que somente a sua chave privada pode desbloquear. Kamphuis recomendou o GNU Privacy Guard, uma versão open-source do PGP, que é simples de configurar e tem uma comunidade de suporte ativa. Para criptografar arquivos, dados e discos rígidos, ele sugeriu consultar o seu livro eletrônico gratuito, “Information Security for Journalists” (Informações de Segurança para Jornalistas), publicado com Silkie Carlo e lançado através do CIJ, que explica completamente o processo. Se você escolher criptografar a própria mensagem, independentemente da identidade do seu provedor de e-mail, usar zip com senha é uma ótima ideia, e o 7ZIP é uma ferramenta recomendada para realizar esta tarefa.

- Voltar ao básico: sim, eu sei que isso é voltar ao "Email Security 101" - mas tente evitar phishing. Observe o campo "de" em seu e-mail para ver se há erros de ortografia. Alguém pode se passar por alguém que você conhece. E uma última palavra sobre criptografia de e-mail: um dos problemas reais a ter em mente é que, mesmo depois de criptografá-los, nem tudo é criptografado. Os endereços de e-mail do remetente e do destinatário, a linha de assunto e a hora e a data de quando o e-mail foi enviado, estão todos abertos. Os anexos e a própria mensagem são os únicos dados criptografados.

5. Palavras finais

Essas são, talvez, os pontos mais radicais de conselho pelos quais passei ao preparar este Livro Eletrônico.

Como Micah Lee colocou quando entrevistado sobre privacidade no WIRED: "Se o seu computador for hackeado, o jogo acabou. Criar uma área restrita virtual ao redor das suas comunicações online é uma boa forma de manter o resto do seu sistema protegido. O Tor é incrível e pode deixá-lo anônimo. Mas se a sua outra extremidade ficar comprometida, o seu anonimato é comprometido também. Se realmente precisa estar anônimo, você também precisa estar realmente seguro".

E o jornalista Tony Loci coloca isso em palavras ainda mais duras em um artigo publicado em um Livro Eletrônico sobre o futuro do jornalismo investigativo transfronteiriço para a Fundação Nieman em Harvard: "Alguns jornalistas, cientistas da computação e defensores da privacidade estão tão alarmados que recomendam que os repórteres voltem para a velha escola... e dependam de entrevistas cara a cara e correio físico".

Espero ter ajudado as pessoas no ramo, e outras pessoas, a reunir algumas informações que vão esclarecer o que é necessário e que pode ser feito para garantir a sua segurança e a sua fonte nesses tempos agitados.

6. Lista de fontes deste livro eletrônico

- Segurança Para Jornalistas: Como Manter As Suas Fontes E As Suas Informações Seguras

http://www.ire.org/blog/car-conference-blog/2016/03/12/security-journalists-how-keep-your-sources-and-you/ - Protegendo Dados, Fontes E Você Mesmo

http://www.ire.org/blog/car-conference-blog/2017/03/05/securing-data-sources-and-yourself/ - Vigilância E Segurança: Os Repórteres E As Organizações De Notícias Estão Fazendo O Suficiente Para Proteger As Fontes?

http://niemanreports.org/articles/surveillance-and-security/ - O Muckraking Se Torna Global: O Futuro Do Jornalismo Investigativo Transfronteiriço

http://niemanreports.org/books/muckraking-goes-global-the-future-of-cross-border-investigative-journalism/ - O Guia Definitivo Para A Privacidade Online

https://www.vpnmentor.com/blog/ultimate-guide-online-privacy/ - O Que É Uma Cache De DNS?

https://www.lifewire.com/what-is-a-dns-cache-817514 - Como Tornar Anônimo Tudo O Que Você Faz Online

https://www.wired.com/2014/06/be-anonymous-online/ - 19 Maneiras De Permanecer Anônimo E Proteger A Sua Privacidade Online

https://www.extremetech.com/internet/180485-the-ultimate-guide-to-staying-anonymous-and-protecting-your-privacy-online - Edward Snowden Explica Como Recuperar A Sua Privacidade

https://www.extremetech.com/internet/180485-the-ultimate-guide-to-staying-anonymous-and-protecting-your-privacy-online - Segurança Da Informação Para Jornalistas: Fique Seguro Online

https://www.journalism.co.uk/news/information-security-for-journalists-/s2/a562525/ - A NSA Tem Como Alvo Pessoas Preocupadas Com A Privacidade

http://files.gendo.nl/presentaties/CIJ_Infosec&countersurv_4-07-2014.pdf - O Departamento De Justiça De Obama Acusa Formalmente Jornalistas Em Caso De Vazamento De Crimes Cometidos

https://www.theguardian.com/commentisfree/2013/may/20/obama-doj-james-rosen-criminality - Os Seus Segredos Do WhatsApp Estão Seguros Agora. Mas O Big Brother Ainda Está Observando Você...

https://www.theguardian.com/commentisfree/2016/apr/10/whatsapp-encryption-billion-users-data-security - Obama Perseguindo Denunciantes Envia Aviso Para Delatores

http://www.bloomberg.com/news/2012-10-18/obama-pursuing-leakers-sends-warning-to-whistle-blowers.html - 6 Erros De Criptografia Que Levam A Violações De Dados

https://www.crypteron.com/blog/the-real-problem-with-encryption/?gclid=Cj0KEQiA9P7FBRCtoO33_LGUtPQBEiQAU_tBgDgBzD9wIXv94vwhj3qwhc6ewEYY

eyjIeiXtMQiwF3caAsFn8P8HAQ

Você pode ajudar outras pessoas! Clique para compartilhar no Facebook ou Tweet!

Por favor, comente sobre como melhorar este artigo. Seu feedback é importante!