Um Guia de Segurança Cibernética para PMEs em 2025

As ameaças à cibersegurança estão aumentando todos os dias, e não há um dia em que não surja uma história sobre algum tipo de violação ou roubo de dados nas notícias. Quem possui ou gerencia pequenas e médias empresas sabe que a cibersegurança é crucial e que devemos estar muito atentos a essa questão. O problema vem em descobrir por onde começar.

A cibersegurança pode ser avassaladora e terrivelmente complicada. Nem todos os gerentes ou proprietários de uma empresa de pequeno porte tem conhecimento técnico. Dessa forma, passar por todo o jargão técnico e informações conflitantes pode adiar até mesmo a pessoa mais cuidadosa e orientada para a segurança.

Nós elaboramos este guia para esse tipo de pessoas. Se você for um gerente ocupado e a sua agenda estiver repleta de questões relacionadas ao funcionamento atual do seu negócio, você não tem tempo para se tornar um especialista técnico avançado em todos os aspectos da cibersegurança. Mas ao ler este guia e trabalhar com a sua equipe (incluindo as pessoas que você emprega ou terceiriza para configurar o hardware, o software e as redes do seu computador) para implementar as medidas de segurança que destacamos, você dormirá melhor à noite. Proteger o seu negócio realmente não é tão difícil como muitos especialistas dizem que é. Com um pouco de paciência e orientação, você pode implementar medidas de segurança de alto nível até mesmo nas menores empresas.

1. Determine as suas vulnerabilidades

O primeiro passo para se proteger das ameaças da cibersegurança é determinar as suas vulnerabilidades. Se você não sabe quais são as suas fraquezas, como poderá corrigi-las? Se não sabe o tipo de dados que a sua empresa armazena, como você vai protegê-los?

Comece por identificar os dados mais importantes da sua empresa. Quais são os dados mais importantes que a sua empresa possui?

Eles podem ser qualquer coisa, desde a sua propriedade intelectual até as informações dos clientes, do inventário, informações financeiras, etc. Onde você armazena todos esses dados? Assim que tiver as respostas a essas perguntas, você pode começar a pensar nos riscos que os seus dados estão correndo.

Planeje com cuidado todos os processos que você e os membros da sua equipe realizam para coletar, armazenar e dispor desses dados. Pense em todos os pontos de passagem ao longo do caminho através dos quais esses dados poderiam vazar ou ser roubados. E considere as consequências de uma infração de cibersegurança para você, seus colaboradores e seus clientes e parceiros. Depois de fazer isso, você pode começar a colocar as medidas de precauções em vigor.

2. Proteja os seus computadores e dispositivos

Os seus computadores e outros dispositivos são os portais através dos quais são realizados todos os trabalhos do seu negócio. No entanto, como esses dispositivos estão conectados à Internet e a uma rede local, eles são vulneráveis a ataques. Essas são as nossas orientações para aumentar a sua segurança em todo o espectro dos sistemas informáticos da sua empresa.

A. Atualize o seu software

O primeiro passo (e provavelmente o mais fácil) para garantir que os seus sistemas não estejam vulneráveis a ataques é se certificar de que você esteja usando sempre a versão mais atualizada do software que a sua empresa usa. Os hackers criminosos passam o tempo deles procurando por bugs em softwares populares, explorando lacunas para entrar nos sistemas. Eles fazem isso por todos os tipos de razões: ganhar dinheiro, fazer uma declaração política ou simplesmente porque eles conseguem. Esse tipo de intrusão pode causar danos incalculáveis ao seu negócio. Os hackers podem roubar os números do cartão de crédito do seu site ou roubar as senhas do seu computador. O seu negócio pode enfrentar problemas reais se isso acontecer.

A Microsoft e outras empresas de software estão sempre atentas às vulnerabilidades nos softwares deles. Quando elas encontram algo, lançam uma atualização para usuários baixarem. Certificar-se de baixar essas atualizações assim que elas forem lançadas é muito fácil, por isso, uma pessoa se pergunta por que tantas empresas não fazem isso.

Em 2017, um ataque global do ransomware chamado "WannaCry" fez milhares de vítimas, incluindo organizações enormes como a FedEx e o Serviço Nacional de Saúde do Reino Unido (veja mais sobre o Ransomware abaixo). Antes do ataque, a Microsoft lançou um patch, uma atualização de software que corrige problemas, mas muitos administradores de sistema não o instalaram, o que levou ao ataque maciço. Felizmente, o ataque foi parado, mas esse nem sempre é o caso. A forma mais fácil de evitar se tornar a próxima vítima dos hackers é atualizar conscientemente o seu software.

Por onde eu começo?

- Se o seu sistema for gerenciado por um administrador de sistema, verifique se eles estão cientes de atualizações de software assim que elas estiverem disponíveis e se elas estão sendo realizadas no seu sistema.

- Se você tem uma pequena empresa onde gerencia os seus computadores, basta ativar a atualização do Windows. Depois de atualizar o seu sistema, reinicie os seus computadores.

B. Proteja-se contra vírus

Os vírus são programas maliciosos que infectam o seu computador sem nenhum aviso. Os vírus podem fazer muitas coisas, mas, geralmente, eles obtêm acesso aos seus arquivos e os excluem ou os alteram. Os vírus se espalham rapidamente, replicando-se e se enviando para as pessoas na sua lista de contatos. Se um computador na sua rede pegar um vírus, ele pode se espalhar rapidamente em toda a sua empresa, causando perdas significativas de dados. Se você se comunicar com os seus clientes por e-mail (o que quase todos nós fazemos), corre o risco de infectá-los também.

O malware e o ransomware são os dois tipos mais perigosos de vírus em circulação hoje. Há algumas diferenças entre malware e ransomware. Malware significa "software malicioso". Ele funciona levando a vítima para baixar determinado software, obtendo assim acesso ao computador da pessoa. Ele pode rastrear o que você acessa no seu computador, roubar informações confidenciais ou espalhar spam por e-mail.

O Ransomware é um tipo específico de malware. Ele bloqueia o seu computador e impede que você acesse os seus arquivos importantes até pagar o resgate. O Ransomware funciona criptografando os seus arquivos e usando uma chave privada acessível apenas aos seus criadores. O ataque WannaCry mencionado acima foi um tipo de ransomware. Pagar o resgate não ajuda necessariamente: não há garantia de que os hackers realmente vão desbloquear os seus arquivos.

Há uma série de etapas básicas que você pode tomar para evitar ter o seu computador infectado com um vírus. Primeiro, instale o software antivírus em todos os computadores do escritório. O software Antivírus verifica as mensagens de e-mail recebidas, bem como os arquivos que estão atualmente no seu computador e, em seguida, exclui ou coloca em quarentena qualquer vírus que encontre. Os hackers estão sempre lançando novos vírus, por isso, você deve atualizar o seu software antivírus regularmente. Os melhores provedores de software incluirão um recurso que faz o seu computador baixar as atualizações automaticamente. Você deve se certificar de que a sua equipe saiba que não deve abrir arquivos suspeitos e que tem que excluir todos os anexos de e-mail de uma fonte que não reconhece como confiáveis.

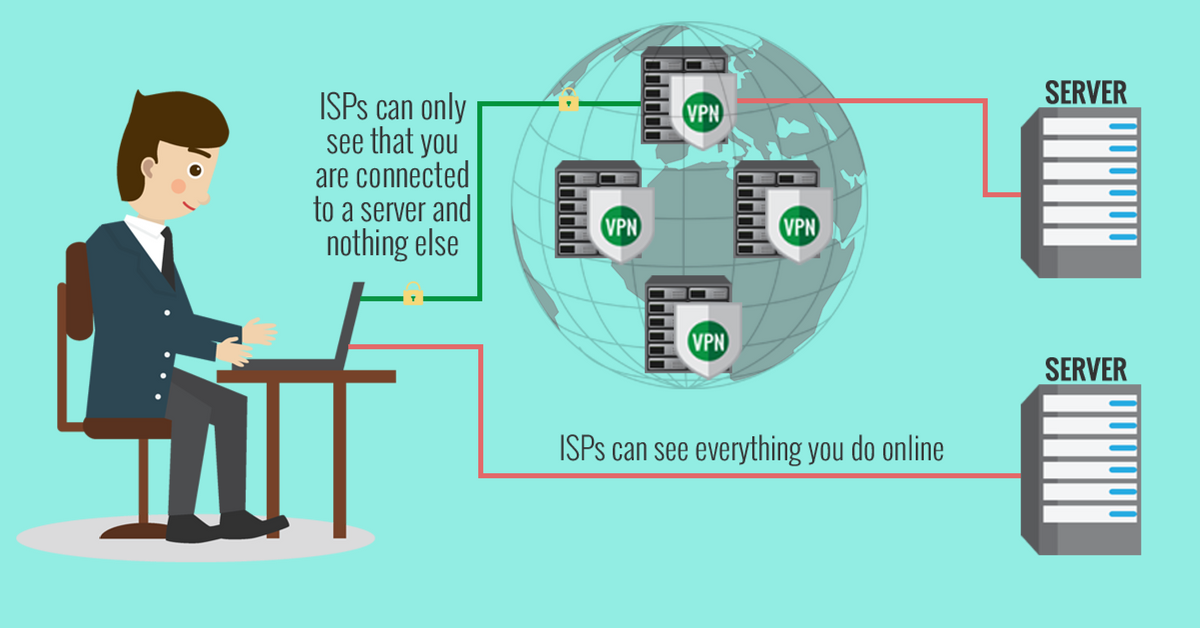

Usar uma VPN para acessar a Internet pode também dar a você um impulso extra de segurança. Como as VPNs permitem que você acesse a Internet de forma anônima e uma vez que elas criptografam todos os seus dados, elas tornam o rastreamento do seu computador muito difícil para os hackers. Os bons provedores de VPN lhe enviam um aviso de segurança quando você tenta acessar URLs suspeitas.

Se você já é vítima de um ataque de ransomware, não é tarde demais. Este guia passo a passo lhe ajudará a vencer um ataque.

Por onde eu começo?

- Atualize o seu software antivírus ou, se você não tiver nenhum, instale um agora mesmo.

- Eduque a sua equipe para não abrir anexos suspeitos.

- Navegue pela Internet usando uma VPN.

- Leia sobre como vencer um ataque de ransomware caso você precise.

C. Configure uma firewall

Como a maioria das empresas hoje, todos os dispositivos no seu escritório provavelmente estão conectados a uma rede de Internet de banda larga que está sempre ativada. Se este for o caso, existe uma forte probabilidade de hackers criminosos terem analisado a sua rede de computadores pelo menos uma vez. Os hackers fazem isso de forma aleatória, mas quando encontram um endereço de computador válido, eles explorarão todas e quaisquer vulnerabilidades para acessar a sua rede e os computadores individuais nessa rede.

Instalar uma firewall é a melhor forma de evitar que esse tipo de ataque aconteça. As firewalls funcionam separando diferentes partes da rede uma das outras, permitindo que apenas o tráfego autorizado passe pela parte protegida da rede. Se você gerencia uma pequena empresa, a sua firewall vai cercar a sua rede privada local da rede de Internet mais ampla. Uma boa firewall examina cada pacote de dados que flui para a sua rede para se certificar de que ele seja legítimo e filtra pacotes que considera suspeitos. Para evitar que hackers tenham como alvo computadores individuais na sua rede, a firewall obscurece a identidade individual de cada computador.

Instalar uma firewall é complicado e só deve ser feito por um profissional treinado. Isso facilita o seu trabalho: tudo o que você precisa fazer é falar com o administrador do sistema e se certificar de que a sua rede esteja protegida.

Por onde eu começo?

- Ligue para o administrador do sistema, pergunte se a sua rede local possui uma firewall e, se não, peça-lhe para instalar uma.

D. Precauções especiais para notebooks e outros dispositivos móveis

Porque eles são portáteis e, portanto, podem sair do escritório, os notebooks correm riscos específicos de violações de segurança. Eles são um alvo para ladrões porque são fáceis de roubar para vender posteriormente. Os colaboradores também podem ser descuidados com os seus notebooks de trabalho, já que a maioria das empresas simplesmente substituirá a máquina se ela for perdida ou roubada. No entanto, substituir um notebook é uma despesa financeira significativa, especialmente para uma pequena empresa. Mas este não é o maior problema. Os notebooks da equipe, especialmente os dos colaboradores de níveis mais altos, provavelmente contêm informações confidenciais que podem prejudicar o seu negócio se elas caírem nas mãos erradas.

Existem algumas precauções que você e a sua equipe devem tomar para evitar o roubo do notebook e para mitigar as consequências mais graves se um notebook da empresa for roubado. Primeiro, quando um colaborador usa um notebook em uma área pública, ou mesmo em uma reunião ou conferência, ele deve sempre ter certeza de manter o notebook à vista. Os notebooks devem ser mantidos na bagagem de mão e não deixados em áreas de armazenamento de bagagem em hotéis ou aeroportos.

Os hackers também podem acessar dados em um notebook ou dispositivo móvel com facilidade se a conexão não estiver em uma rede segura. Há uma série de medidas que recomendamos para proteger os seus dados, como usar uma senha forte, fazer backup de todo o trabalho que você realizou em seu notebook antes de uma viagem e criptografar os seus dados. Essas diretrizes são especialmente pertinentes em relação aos notebooks. Nós os exploraremos mais na seção 3, "Proteja os seus dados".

Vale a pena planejar antecipadamente a eventualidade de que um dos dispositivos da sua empresa seja roubado. Se você usa uma solução em nuvem para qualquer uma das suas necessidades de software, consulte os recursos de gerenciamento de dispositivos móveis do seu provedor. Os principais provedores de computação em nuvem permitem que você apague uma conta de qualquer dispositivo que seja perdido.

Todos esses conselhos se aplicam igualmente aos smartphones da empresa. Há uma série de passos que você pode realizar para proteger os smartphones da empresa, e este guia especificamente para iPhones o conduzirá através deste processo. Há uma série de aplicativos de segurança que recomendamos usar, bem como formas de alterar as configurações do seu telefone para torná-lo mais seguro.

Uma das melhores formas de proteger os dispositivos – seja notebooks, smartphones, dispositivo Alexa da Amazon ou mesmo o seu PS4 do escritório (se você estiver em um escritório divertido que possui um dispositivo de jogos!) – é instalando uma VPN para criptografar todos os dados que se deslocam através desses dispositivos. Você não precisa necessariamente instalar uma VPN em cada dispositivo. Em vez disso, você pode instalá-la diretamente no roteador do escritório. Dessa forma, todos os dispositivos que usam a conexão à Internet do escritório ficarão protegidos.

Também é importante formular uma política sobre quais dispositivos você permite que os membros da equipe tragam com eles para trabalhar. Muitas empresas encorajam os seus colaboradores a trazerem os seus próprios notebooks e outros dispositivos para o escritório, porque isso é muito mais barato do que fornecer a cada colaborador o equipamento da empresa. Recomendamos que você exija que todos os dispositivos pessoais que sejam usados para qualquer finalidade de trabalho tenha instalado o software antivírus e faça atualizações regulares.

Por onde eu começo?

- Atualize todos os notebooks e smartphones da empresa com o mais recente software antivírus e atualizações do sistema operacional.

- Elabore uma política para a qual os dispositivos podem ser usados no trabalho e os recursos de segurança que eles devem conter.

- Entre em contato com qualquer provedor de computação em nuvem e pergunte como eles podem ajudá-lo com o gerenciamento de dispositivos móveis.

3. Proteja os seus dados

Independentemente do tipo de negócio que você gerencia, os seus dados estão no centro do que você faz. Sem as informações de contato do seu cliente, o seu inventário, os seus dados proprietários e todo o resto, você simplesmente não poderá funcionar como uma empresa. Os seus dados podem se perder de todas as formas. O seu hardware pode ficar danificado ou quebrar, os hackers podem entrar no seu sistema e decifrá-lo ou você pode ser atingido por um desastre natural. Portanto, o seu objetivo deve ser se proteger contra a perda de dados, tomando precauções contra os seus piores efeitos.

A. Implemente um procedimento para backup de dados críticos

Existem dois tipos diferentes de backups. Ao fazer um backup completo, você faz uma cópia da totalidade dos dados que selecionou e a coloca em outro dispositivo ou a transfere para um meio diferente. Por outro lado, com um backup incremental, você simplesmente adiciona os dados que foram criados desde a última vez que fez backup do seu sistema.

O método mais fácil e eficiente é combinar os dois. Execute um backup completo periodicamente e um backup incremental todos os dias. Ou você pode realizar um backup completo todas as noites após o horário de trabalho. É crucial testar realmente que os seus backups estão funcionando: perder todos os seus dados e descobrir que os seus sistemas de backup não funcionam seria uma tragédia. Você pode fazer isso restaurando uma parte de teste de seus dados para um novo local. Isso vai assegurar a você que os seus sistemas de backup estão funcionando e ajudá-lo a identificar quaisquer problemas no processo de backup.

Existem muitas formas diferentes de fazer backup dos seus dados. Você pode colocá-los em um dispositivo físico, como um pen USB ou um segundo disco rígido, ou colocá-los em uma pasta compartilhada na sua rede. Você também pode manter backups em um local seguro fora da instalação. No entanto, fazer backup dos seus dados em uma localização física específica não o ajudará se ocorrer um desastre natural ou um roubo. Recomendamos que todas as empresas invistam em um sistema de backup baseado em nuvem – veja a próxima seção para obter mais informações.

Por onde eu começo?

- Avalie a política de retenção de dados da sua empresa. Todos os seus dados fundamentais têm cópia de segurança? Em caso afirmativo, onde você mantém esses dados?

- Trabalhe com o administrador do sistema ou a equipe de TI para implementar um plano de backup semanal.

- Teste o seu sistema de backup para garantir que ele esteja funcionando.

B. Criptografe dados confidenciais da empresa mantidos na nuvem

Hoje, muitas empresas mantêm a maioria ou até mesmo todos os seus dados em uma plataforma baseada na nuvem. Esse poderia ser um sistema de armazenamento baseado em nuvem, como a Dropbox ou uma plataforma SaaS (software como um serviço), como o Salesforce. Como nos referimos a esses sistemas como "nuvem", tendemos a imaginar que os nossos dados são mantidos seguros em algum espaço virtual abstrato. Na realidade, tudo isso significa que os seus dados não são armazenados no seu disco rígido ou na sua rede local, mas sim em instalações de computação remota fornecidas pelo seu serviço baseado em nuvem. Portanto, é essencial examinar cuidadosamente quais tipos de medidas de segurança o seu provedor de nuvem implementou e se os seus dados estão protegidos em um nível apropriado.

Há várias abordagens que você pode tomar para garantir que os seus arquivos na nuvem estejam seguros. A abordagem mais simples e segura é criptografar os seus arquivos manualmente e há uma série de programas que podem ajudá-lo a fazer isso. Isso significa que você não precisa confiar na segurança do seu provedor de nuvem, e você pode usá-lo sem se preocupar. Apenas certifique-se de não fazer upload das suas chaves de criptografia.

Dito isto, você deve investigar cuidadosamente as suas opções de armazenamento na nuvem. Existem mais e mais fornecedores no mercado, e alguns dos menores e menos conhecidos realmente possuem recursos de segurança mais robustos do que os grandes nomes. Alguns desses serviços vão criptografar automaticamente os seus arquivos antes de serem enviados para a nuvem.

Outra opção é usar o BitTorrent Sync, que é um serviço totalmente gratuito. O BitTorrent Sync foi desenvolvido como um substituto para sistemas baseados em nuvem, mas na verdade não armazena arquivos em nuvem. Em vez disso, ele permite que você colabore em documentos através de uma plataforma de compartilhamento de arquivos peer-to-peer (P2P). Esses serviços tendem a usar a criptografia AES-256 de mais alto nível e permitem a autenticação de dois fatores, que adiciona uma camada extra de segurança.

Este guia completo para privacidade online explica isso melhor.

Por onde eu começo?

- Avalie os dados importantes da empresa. Qual é a quantidade deles que está armazenada ou protegida por uma plataforma em nuvem? Esta plataforma é segura?

- Investigue as plataformas em nuvem e procure um nível de segurança que melhor atenda às necessidades da sua empresa

C. Proteja as suas senhas

A forma mais comum de autenticar a identidade de quem acessa a sua rede ou os seus dados importantes por meio de uma senha. Ao contrário de outros sistemas de autenticação de alta tecnologia como cartões inteligentes e digitalização de impressões digitais ou íris, as senhas são úteis porque não custam nada e são fáceis de usar. No entanto, as senhas também estão propícias a ataques. Os hackers desenvolveram ferramentas sofisticadas e automatizadas que lhes permitem decifrar senhas simples em apenas alguns minutos. Eles também podem usar vários métodos fraudulentos para acessar as senhas da sua empresa, como um ataque de phishing, no qual eles se disfarçam de uma entidade oficial (como o Google) e enganam as pessoas levando-as a fornecer as suas senhas.

As senhas podem se tornar ineficazes por uma variedade de razões. Muitas vezes, negligenciamos a proteção por senha dos nossos documentos confidenciais, o que significa que alguém sentado em um dos computadores do seu escritório pode ter acesso a esse documento. Para evitar o esquecimento das suas senhas, muitos colaboradores as escrevem e as mantêm à vista. E, o mais importante, as pessoas tendem a usar senhas fracas que são fáceis de lembrar, usam a mesma senha repetidamente e nunca mudam as suas senhas. Todos esses erros deixam a porta aberta para os hackers.

Estes sete passos para criar uma senha forte ajudarão a evitar ataques de hackers:

- Crie diferentes senhas para diferentes serviços

- Altere as suas senhas regularmente

- Escolha uma senha forte

- Opte pela verificação em duas etapas

- Desative o preenchimento automático para nomes de usuário e senhas

- Use um gerenciador de senhas – um aplicativo ou programa que armazena com segurança todas as senhas de um usuário

- Não envie a sua senha por e-mail ou a diga por telefone

Criar uma senha mais forte não é tão difícil. Use uma ferramenta de senha, como esta, que diz a você o quanto a sua senha é boa e quanto tempo um hacker demoraria para decifrá-la. Você também pode usar um gerador de senhas aleatórias seguras, que vai criar uma senha totalmente aleatória.

Educar a sua equipe sobre a importância das senhas fortes é crucial se você quiser tornar as senhas uma ferramenta chave no seu arsenal de cibersegurança, ao invés de uma porta traseira na qual os hackers podem entrar.

Por onde eu começo?

- Todos os colaboradores devem verificar as suas senhas com uma ferramenta de avaliação de senha. Se as suas senhas forem decifráveis em alguns minutos ou mesmo horas, exija que eles alterem a senha para outra mais segura.

- Permita a verificação em duas etapas para todas as contas dos colaboradores sempre que possível.

D. Estabeleça permissões

Se você pensar sobre quem tem acesso a informações confidenciais em sua empresa, a resposta seria provavelmente "muitas pessoas". Tome medidas para restringir o acesso ao seu sistema. Apenas os colaboradores que estão autorizados a gerenciar o seu sistema e a instalar software devem receber contas de administrador.

As empresas também podem ser imprudentes, permitindo que vários membros da equipe compartilhem um login e uma senha. Isso torna impossível determinar como ou quando ocorreu uma violação no seu sistema. Dê a cada usuário a sua própria conta, habilitada com permissões específicas para seu trabalho. Se você estiver usando o Windows, pode atribuir aos usuários diferentes níveis de permissão com base nas funções que eles desempenham na empresa. Se um membro da equipe estiver ausente por um longo período, ou tiver saído da empresa, revogue o acesso dele e as permissões o mais rápido possível.

Por onde eu começo?

- Trabalhe com o administrador do sistema para avaliar o nível de acesso que cada membro da equipe possui.

- Altere as suas permissões para que cada membro da equipe tenha acesso apenas ao software e às configurações necessárias para o seu trabalho.

E. Proteja as suas redes sem fio

Outra forma pela qual os hackers podem entrar no seu sistema é através da rede de Internet sem fio do seu escritório. Uma vez que as redes Wi-Fi usam um link de rádio em vez de cabos para conectar computadores à Internet, tudo o que é preciso é se mover dentro da faixa de rádio da sua rede, além de algumas ferramentas de software gratuitas para quebrá-la. Os intrusos que podem obter acesso à sua rede podem roubar os seus arquivos e danificar os seus sistemas. Enquanto os dispositivos Wi-Fi são habilitados com recursos de segurança para evitar que isso aconteça, a maioria desses recursos está desativada por padrão, para tornar o processo de instalação mais fácil.

Se você estiver usando uma rede Wi-Fi, certifique-se de que esses recursos de segurança estejam ativados. Você também pode restringir o acesso sem fio para o horário de funcionamento do escritório para que os hackers não possam entrar no seu sistema durante a noite. E você pode evitar que os transeuntes acessem a sua conexão restringindo o acesso Wi-Fi a computadores específicos ao estabelecer pontos de acesso.

Por onde eu começo?

- Peça para a sua equipe de TI se certificar de que a sua rede Wi-Fi possua os recursos de segurança de nível mais alto ativados e que o acesso à Wi-Fi seja restrito aos horários de funcionamento.

F. Navegue de forma segura na Internet

Enquanto você e os membros da sua equipe navegam na Internet, as suas atividades estão sendo rastreadas em uma variedade formas sutis e imperceptíveis. Essas atividades podem ser agregadas por agentes terceirizados sem o seu consentimento. Os seus colaboradores poderiam inadvertidamente navegar em sites perigosos que roubam os dados da sua empresa. E as suas informações pessoais ou comerciais podem ser comprometidas se forem inseridas em sites em uma conexão não criptografada.

A melhor forma de criptografar a sua conexão e garantir a privacidade da sua empresa e a privacidade pessoal dos seus colaboradores individuais é instalar uma VPN. Uma VPN, ou rede privada virtual, mascara o endereço IP da sua empresa e criptografa os seus dados de navegação. Ela também torna anônima a sua navegação, o que pode ser importante se a sua empresa pesquisa frequentemente sobre os seus concorrentes ou se o seu histórico de navegação agregado puder revelar informações proprietárias aos seus concorrentes.

A desvantagem de usar uma VPN é que os serviços de VPN confiáveis e ricos em recursos não são gratuitos. Muitas pessoas e empresas optaram por usar uma proxy Web gratuita como alternativa. O problema é que não sabemos quem está operando as proxies disponíveis gratuitamente online. Podem muito bem ser hackers. Ou elas poderiam ser usadas para a coleta de informações para várias entidades públicas ou privadas. Embora uma proxy esconda a sua identidade e a atividade dos sites que você visita, ela pode ver tudo o que você está fazendo online. Esse é um dos motivos pelos quais recomendamos investir em uma VPN em vez de uma proxy, para uma navegação verdadeiramente segura.

Você também pode reforçar a sua segurança, adicionando uma série de recursos de segurança ao seu navegador. Como o navegador Firefox é de código aberto, um grupo robusto de complementos de segurança foi criado para ele ao longo do tempo. Eles incluem bloqueadores de anúncios multiuso, extensões de criptografia, proteção de dados do navegador, gerenciadores de cookies e cache, e muito mais. Para mais informações, confira a lista completa das 20 recomendações de complementos de segurança para Firefox.

Por onde eu começo?

- Considere assinar um serviço de VPN que ofereça soluções empresariais.

- Comece a usar o navegador Firefox com complementos de segurança, conforme apropriado para a sua empresa.

G. Proteja os dados confidenciais criados por colaboradores remotos e que estejam viajando

Muitas pequenas empresas empregam colaboradores remotos para realizar uma ampla gama de tarefas. Com a Internet, trabalhar com outras pessoas em todo o mundo é fácil. Contratar colaboradores remotos traz inúmeras vantagens: significa que você não precisa contratar um colaborador para cuidar de uma tarefa técnica ou monótona específica, e também significa que você aumenta a opção de candidatos qualificados. No entanto, o trabalho remoto também traz algumas armadilhas de cibersegurança. Você pode ter implementado todas as proteções que descrevemos acima, mas muitas delas são tornadas ineficazes se os seus dados confidenciais forem acessados por colaboradores remotos que operam fora da sua rede empresarial protegida, especialmente se eles estiverem usando um hotspot Wi-Fi público.

Uma solução de gerenciamento de dispositivo móvel, conforme descrito na seção 2.D, pode ajudá-lo a gerenciar os seus colaboradores remotos, bem como os seus colaboradores que viajam a negócios. Mais importante ainda, você deve garantir que se os usuários remotos acessam dados confidenciais da empresa, eles devem fazer isso através da sua rede empresarial protegida com uma conexão segura.

O Windows oferece um recurso de conexão para computadores desktop, mas isso, por si só, não é suficiente para proteger os seus dados. Se você confia nos colaboradores remotos e se não pode permitir que os seus dados vazem ou sejam roubados, é aconselhável implementar uma VPN especializada que permita que os usuários remotos entrem primeiro na rede do escritório, e após isso eles podem se conectar às suas máquinas usando o recurso de conexão da área de trabalho remota. Isso pode ser complicado, por isso, fale com o seu colaborador de TI para ver se ele pode providenciar a configuração de uma VPN especialmente para a sua rede de escritório.

Por onde eu começo?

- Avalie a sua política de colaboradores remotos. Como os seus colaboradores remotos acessam os dados da empresa? São dados confidenciais?

- Fale com o seu administrador de TI para configurar uma forma segura e protegida para que os colaboradores remotos se conectem à rede privada do seu escritório.

H. Proteja os dados dos seus clientes

Uma coisa é os seus dados confidenciais da empresa serem perdidos ou roubados. Outra coisa completamente diferente é se os dados dos seus clientes forem comprometidos. Existem graves consequências legais envolvidas, por isso, vale a pena tratar as informações confidenciais do seu cliente com o maior cuidado.

Normalmente, os dados do cliente estão em trânsito através de vários pontos. Se você gerencia um site de comércio eletrônico ou processa pagamentos através do seu site, o primeiro trânsito de informações confidenciais (incluindo nomes e detalhes do cartão de crédito) é do navegador da Web do cliente para o servidor Web de comércio eletrônico. A melhor forma de proteger esses dados é garantir que o seu site use um certificado SSL e o protocolo HTTPS, pelo menos nas páginas que coletam dados confidenciais. Isso garantirá que os dados do seu cliente sejam criptografados à medida que eles saem do servidor deles para o seu. Se estiver transferindo dados do cliente dentro da empresa, você deve aplicar todos os recursos de segurança que descrevemos acima, especialmente aqueles relacionados ao armazenamento e transferência na nuvem.

Por onde eu começo?

- Fale com o seu fornecedor de comércio eletrônico ou desenvolvedores internos para garantir que as informações de cartão de crédito e outras informações confidenciais sejam coletadas da forma mais segura possível.

4. Introduza uma cultura de cibersegurança no seu local de trabalho

As medidas que descrevemos neste guia são abrangentes e, se você seguir todas as diretrizes relevantes para a sua empresa, reduzirá significativamente o risco de um ataque cibernético. Ou seja, se na sua empresa tiver só você.

Tudo o que é preciso é que um colaborador envie dados do cliente em uma conexão não segura ou clique em um link inseguro e baixe o malware, fazendo com que todos os seus sistemas de segurança e todos os seus esforços bem-intencionados desmoronem. É por isso que a medida mais importante que você pode tomar é educar os seus colaboradores sobre a importância da cibersegurança.

Por outro lado, se você introduzir uma cultura de cibersegurança no seu local de trabalho, se explicar as suas políticas de cibersegurança e o motivo de elas estarem em vigor, e se treinar a equipe para gerenciar o hardware e os dados da empresa de forma segura, os seus colaboradores se tornarão a sua primeira e mais eficaz linha de defesa contra ataques cibernéticos.

A melhor forma de obter a adesão dos seus colaboradores ao seu plano de cibersegurança é desenvolvê-lo de forma colaborativa com eles. Envolvê-los no plano aumentará a motivação deles para implementá-lo. Os membros da sua equipe também são especialistas na sua empresa, nas suas fraquezas, bem como nos seus pontos fortes. Eles são aqueles que trabalham com os dados confidenciais da empresa durante todo o dia, por isso, eles estão na melhor posição para dizer onde estão as vulnerabilidades e quais sistemas precisam ser fortalecidos ou melhorados.

Comece a realizar sessões de treinamento regulares com a sua equipe sobre as questões de cibersegurança. Este é o lugar para trabalhar de forma metódica através de técnicas de segurança importantes, como as que descrevemos acima. Certifique-se de que as suas senhas e permissões estejam atualizadas e que eles usam senhas impossíveis de decifrar. Certifique-se de que eles não escrevam senhas em post-its ou na sua área de trabalho. Mostre-lhes como evitar ser enganado por ataques de phishing através de e-mail e os riscos de malware de sites perigosos. Ensine os seus colaboradores as muitas e nefastas formas pelas quais os hackers podem tentar obter informações deles. Incentive-os a não discutir informações confidenciais da empresa em público – você nunca sabe com quem pode estar falando ou quem pode estar ouvindo. Torne essas diretrizes fáceis de entender e seguir. Criamos um documento impresso que inclui passos simples que os seus colaboradores podem realizar para ficarem seguros. Você pode pendurá-lo no quadro de avisos do escritório ou na geladeira, ou personalizá-lo para atender às suas necessidades específicas.

Mantenha os princípios de cibersegurança em uma política escrita, e peça aos seus colaboradores que assinem uma cópia dessa política, certificando-se de que eles compreendem o quão grave é a questão da cibersegurança. Você pode até ter elementos de cibersegurança escritos nos contratos dos colaboradores.

Acima de tudo, lembre-se de que as ameaças à cibersegurança estão constantemente mudando. Os hackers estão constantemente apresentando formas mais criativas e mais sofisticadas de invadir os sistemas informáticos e roubar os seus dados. Mantenha-se atualizado com a evolução da cibersegurança e certifique-se de educar os seus colaboradores sobre esses desenvolvimentos também.

Por onde eu começo?

- Coloque o nosso documento impresso de orientações para a cibersegurança no quadro de avisos do seu escritório e envie este modelo de e-mail para todos os colaboradores.

- Comece a formular um programa de treinamento sobre cibersegurança para todos os seus colaboradores.

Em uma nota pessoal, realmente acreditamos que este guia pode ajudar você e as pessoas que se preocupam com a proteção de ameaças cibernéticas. Se é tão importante para você quanto é para nós que os seus amigos e colegas evitem ser atacados por hackers, por favor, faça um pequeno favor e compartilhe este artigo com eles no Facebook e no Twitter.

Por favor, comente sobre como melhorar este artigo. Seu feedback é importante!